什么是umask

Linux中,“Every thing is a file”, 谈到文件就涉及到文件权限管理,umask(user file-creation mode mask)的作用是用来设置每一个新增的文件、目录的权限(permission)。

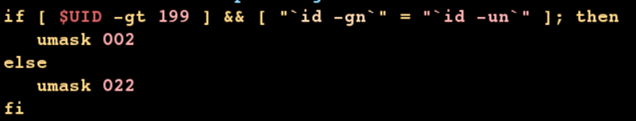

事实上,每个用户在登入系统时,都会有默认的umask,比如查看系统的/etc/bashrc文件:

讯享网

一般用户的umask默认是002, 其它特殊用户如系统进程等的umask是022。

用户也可以在自己的bashrc文件中单独设置自己的umask。

用户umask和文件/目录的默认权限相作用,就决定了新增的文件、目录的权限。

文件权限

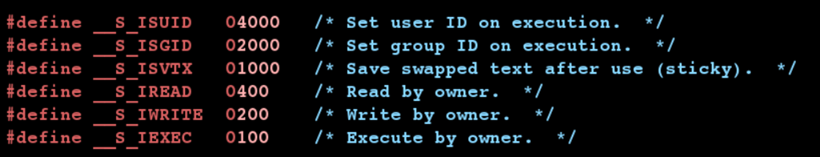

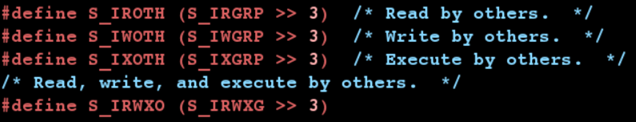

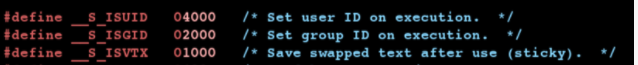

在系统的bits/stat.h文件中,定义了一系列的文件权限标志(用八进制数表示):

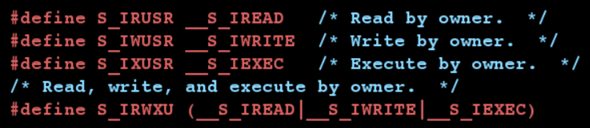

用户(user)权限定义:

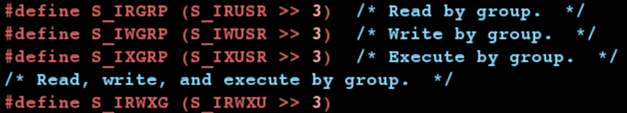

组(group)权限定义:

其它(others)权限定义:

这样,我们可以用一个八进制数表示读/写/执行权限如下:

- 通过八进制的0400/0200/0100可以表示用户自己的读/写/执行权限。简单的,用一个八进制数可以表示这三种权限的各种组合:比如0700表示用户自己对文件同时具有读/写/执行权限;0600表示用户自己对文件同时具有读/写权限,但没有执行权限;

- 通过八进制的0040/0020/0010可以表示同组用户的读/写/执行权限。用一个八进制数可以表示这三种权限的各种组合:比如0070表示同组用户对文件同时具有读/写/执行权限;0060表示同组用户对文件同时具有读/写权限,但没有执行权限;

- 通过八进制的0004/0002/0001可以表示其它用户的读/写/执行权限。用一个八进制数可以表示这三种权限的各种组合:比如0007表示其它用户对文件同时具有读/写/执行权限;0006表示其它用户对文件同时具有读/写权限,但没有执行权限;

将上面的三个八进制数通过或操作合并,就可以用一个八进制数来表示文件权限:也就是一个八进制数的某一位分别表示用户自己/同组用户/其它用户分别对该文件的读/写/执行权限。比如用0765:表示用户自己对文件具有读/写/执行权限,同组用户对文件具有读/写权限,其它用户对文件具有读/执行权限。

文件默认权限

在bits/stat.h也定义了文件的默认权限为0666,目录的默认权限为0777:

为什么文件的默认权限为0666,目录的默认权限为0777呢?这是因为:

- 创建文件一般是用来读写,所以默认情况下所有用户都具有读写权限,为了安全起见,没有可执行权限,所以创建的文件的默认权限为0666

- 目录的执行权限表示的是打开权限,所以这个权限必须要有,另外目录创建后也需要读写,所以目录的默认权限为0777。

用户可以通过改变umask值来改变新创建的文件/目录的权限:用户设置的umask值取反与文件/目录的默认权限求交就得到了新建文件/目录的权限:

~umask & 0666 // user file permission ~umask & 0777 // user directory permission 讯享网

比如,如果用户的umask是0002,那么:

讯享网~0002 & 0666 = 0664 // user file permission ~0002 & 0777 = 0775 // user directory permission

这里的计算就是八进制数的取反与求交操作,一个快速的心算获取权限的办法是用默认权限减去掩码就得到了对应的文件或目录权限:比如0666-0002=0664,0777-0002=0775

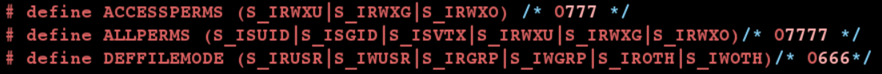

mode_t权限表示

Linux系统编程中用mode_t来表示权限:mode_t的类型实际上是unsigned int:

这里有个程序可以比较方便的打印文件权限的数字表示与其字符表示:

#include <sys/stat.h> #include <stdbool.h> #include <stdio.h> enum class {

CLASS_OWNER, CLASS_GROUP, CLASS_OTHER }; enum permission {

PERMISSION_READ, PERMISSION_WRITE, PERMISSION_EXECUTE }; const mode_t EMPTY_MODE = 0; mode_t perm(enum class c, enum permission p) {

return 1 << ((3-p) + (2-c)*3); } bool mode_contains(mode_t mode, enum class c, enum permission p) {

return mode & perm(c, p); } mode_t mode_add(mode_t mode, enum class c, enum permission p) {

return mode | perm(c, p); } mode_t mode_rm(mode_t mode, enum class c, enum permission p) {

return mode & ~perm(c, p); } // buf must have at least 10 bytes void strmode(mode_t mode, char * buf) {

const char chars[] = "rwxrwxrwx"; for (size_t i = 0; i < 9; i++) {

buf[i] = (mode & (1 << (8-i))) ? chars[i] : '-'; } buf[9] = '\0'; } int main(void) {

char buf[10]; mode_t examples[] = {

0, 0666, 0777, 0700, 0100, 01, 02, 03, 04, 05, 06, 07 }; size_t num_examples = sizeof(examples) / sizeof(examples[0]); for (size_t i = 0; i < num_examples; i++) {

strmode(examples[i], buf); printf("%04o is %s\n", examples[i], buf); } return 0; } 输出为:

讯享网0000 is --------- 0666 is rw-rw-rw- 0777 is rwxrwxrwx 0700 is rwx------ 0100 is --x------ 0001 is --------x 0002 is -------w- 0003 is -------wx 0004 is ------r-- 0005 is ------r-x 0006 is ------rw- 0007 is ------rwx

chmod改变文件权限

用chmod函数可以改变文件或目录权限,Bash中也可以用chmod改变权限,一般的做法是:

chmod 777 filename chmod u=rwx filename chmod go=rx filename 特殊权限位的字符表示

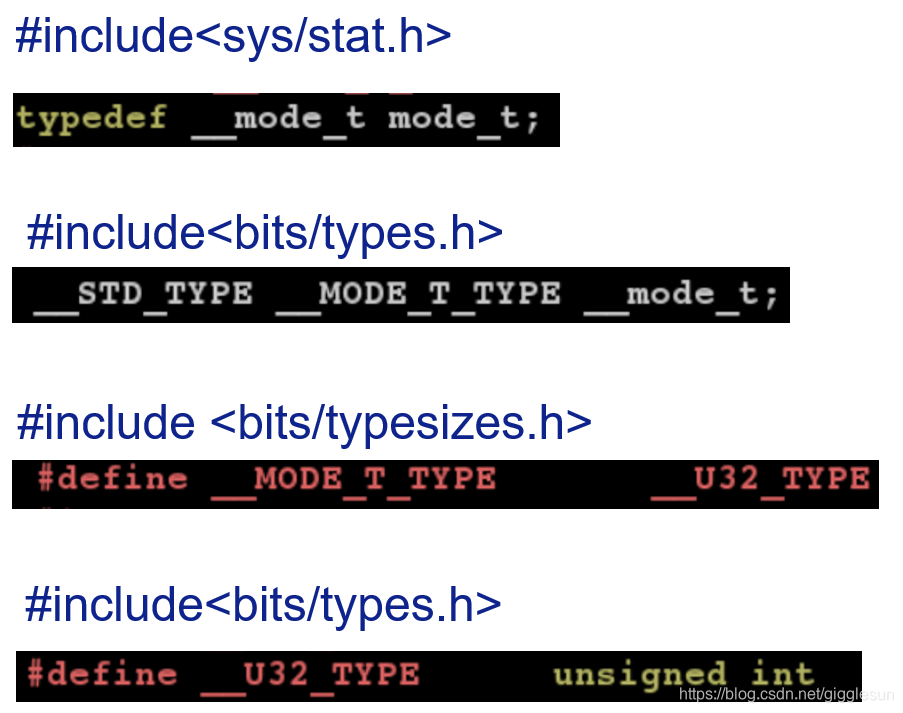

当然,权限的字符表示不仅仅有rwx, 这里列出了所有的字符表示:

其中,s/S/t/T属于特殊权限字符标识,它们对应于SUID/SGID/SVTX:

当用户设置了SUID,SGID,SVTX,s/S/t/T字符标识就会出现在执行权限x的位置,下面单独介绍它们。

SUID

SUID叫做执行时用户ID权限,如果设置了SUID,同时也设置了执行权限,本应出现x的位置就会用s表示:

讯享网$ ls a -l -rw-rw-r-- 1 qsun qsun 2 May 19 16:15 a $ chmod 4777 a $ ls a -l -rwsrwxrwx 1 qsun qsun 2 May 19 16:15 a

但是如果给文件设置了SUID, 却没有设置执行权限,那么本应出现-字符的位置就会出现大写的S:

$ ls -l a -rw-rw-r-- 1 qsun qsun 0 Nov 1 10:05 a $ chmod 4677 a $ ls -l a -rwSrwxrwx 1 qsun qsun 0 Nov 1 10:05 a 作用:当文件所有者对一个可执行文件设置了SUID位后,那么任意对该文件有执行权限的用户在运行该文件时,将会拥有文件所有者的权限。

比如下面的例子:

讯享网#include <stdio.h> int main() {

FILE *fp = fopen("/home/qsun/suid-test.txt", "wt"); if (fp) {

fprintf(fp, "I'll be back\n"); fclose(fp); printf("File created.\n"); } else {

printf("File not created.\n"); } return 0; }

编译为可执行文件后,如果不设置SUID位,那么运行的结果将是“File not created.",如果设置了SUID位后,其它用户也可以在我的home目录创建文件,尽管其没有我的home目录的写权限,但因为SUID,其运行这个可执行文件时,具有了我对home目录的写权限。

SGID

SGID叫做执行时组ID权限,SGID和SUID类似,用来特殊标定组用户的执行权限:

$ chmod 2777 a $ ls -l a -rwxrwsrwx 1 qsun qsun 0 Nov 1 10:17 a $ chmod 2767 a $ ls -l a -rwxrwSrwx 1 qsun qsun 0 Nov 1 10:17 a 作用: 当对一个目录设置了SGID位后,那么在这个目录下创建的任何新的目录和文件将会继承该目录的group标志位;反之如果某个目录没有设置SGID位,那么,在该目录下创建的文件和目录将会属于用户的默认组,如下例子:

讯享网[ torvalds ~ ] $ groups torvalds torvalds : torvalds engineers [ torvalds ~ ] $ stat -c "%a %U:%G %n" ./music/ 2770 root:engineers ./music/ [ torvalds ~ ] $ mkdir ~/music/electronic [ torvalds ~ ] $ stat -c "%U:%G %n" ./music/electronic/ torvalds:engineers ./music/electronic/ [ torvalds ~ ] $ echo 'NEW FILE' > ~/music/imagine.txt [ torvalds ~ ] $ stat -c "%U:%G %n" ./music/imagine.txt torvalds:engineers ./music/imagine.txt [ torvalds ~ ] $ touch ~/test [ torvalds ~ ] $ stat -c "%U:%G %n" ~/test torvalds:torvalds ~/test

SVTX

SVTX对应sticky bit,又称位粘住位, 在Linux系统中,内核忽略对文件设置的sticky bit,只支持对目录设置sticky bit, 和SUID与SGID类似,如果其它用户拥有执行权限,设置了sticky bit后x对应的位置会变为t;如果其它用户没有执行权限,则变为T:

$ mkdir testfolder $ ls -l total 4 drwxrwxr-x 2 qsun qsun 4096 Nov 1 11:13 testfolder [twdev2][5640][11:13:58] ~/f $ chmod 1777 testfolder $ ls -l total 4 drwxrwxrwt 2 qsun qsun 4096 Nov 1 11:13 testfolder [twdev2][1][5643][11:14:29] ~/f $ chmod 1776 testfolder [twdev2][5644][11:14:34] ~/f $ ls -l total 4 drwxrwxrwT 2 qsun qsun 4096 Nov 1 11:13 testfolder 作用: 在Linux系统中,对目录设置sticky bit后,那么该目录下的文件和目录将不会被除了文件所有者或root用户外的其它用户重命名或者删除。如果不设置sticky bit,所有对该目录拥有写和执行权限的用户都可以删除或者重命名该目录下的文件。Linux 系统中的/tmp目录的权限设置就是这样一个使用了sticky bit的范例:

讯享网drwxrwxrwt. 387 root root 45056 Nov 9 21:24 tmp

Reference:

- https://en.wikipedia.org/wiki/Setuid

- https://wiki.archlinux.org/index.php/File_permissions_and_attributes

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌侵权/违法违规的内容,请联系我们,一经查实,本站将立刻删除。

如需转载请保留出处:https://51itzy.com/kjqy/58494.html