公众号:掌控安全EDU 分享更多技术文章,欢迎关注一起探讨学习

前言

根据月佬对于doc.html与knife4j接口文档的讲解,在某处信息收集打点的时候发现该问题。

收集-knife4j

语法:图标搜索 + 学校资产

通过搜索该图标可以发现knife4j接口文档

如何搜索学校资产可以通过org搜索组织等方式

收集示例如下

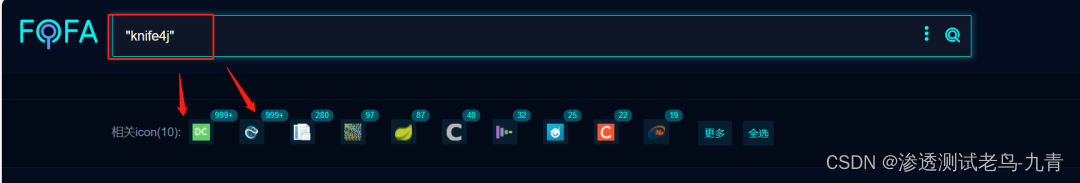

首先输入关键词 knife4j

发现前两个的资产最多,同时点击

然后点击部分资产内部,可以发现确实是输入knife4j的文档

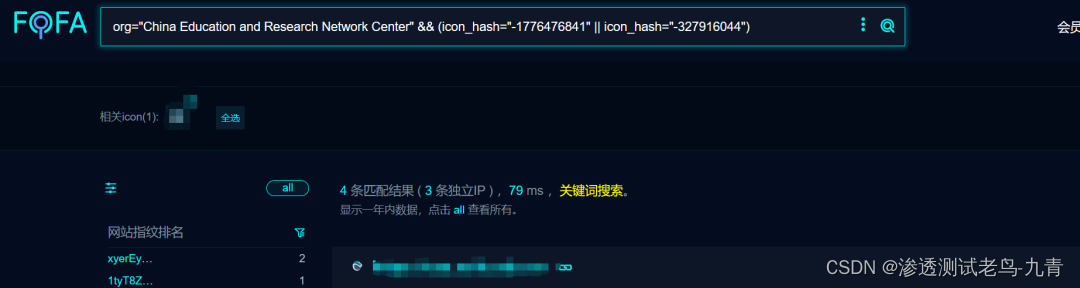

接着收敛资产,添加组织org为教育,结合语法如下

1.org="China Education and Research Network Center" && (icon_hash="-" || icon_hash="-")

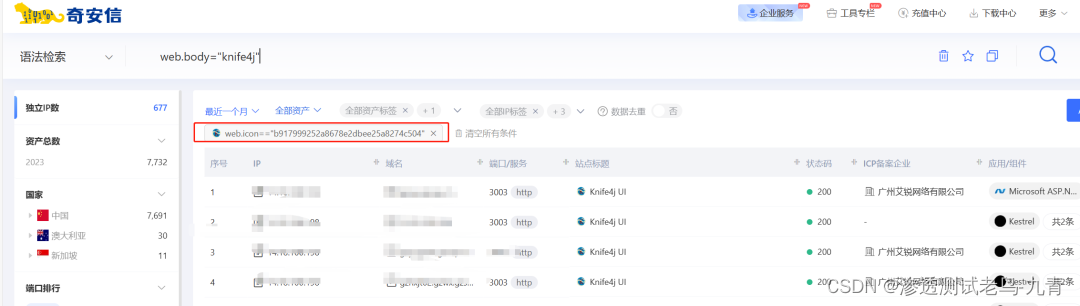

但是这时候其实会发现资产并不多,因此在鹰图上也进行搜索

1.web.icon=="ba8678e2dbee25a8274c504"

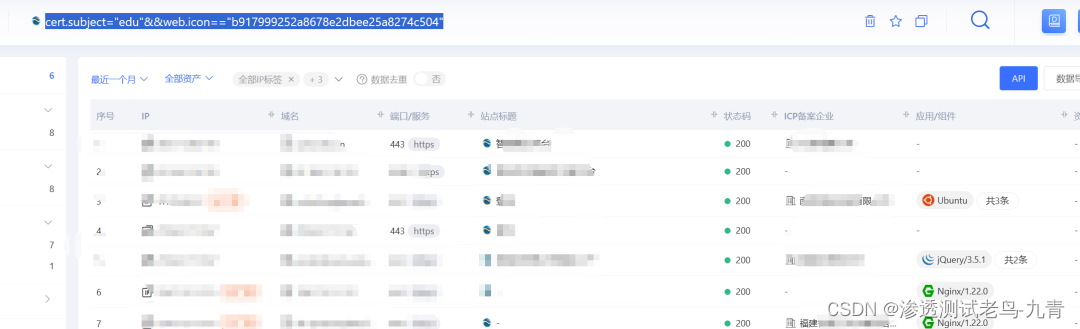

接着收敛资产,以组织为例

1.

cert.subject="edu"&&web.icon=="ba8678e2dbee25a8274c504"

发现-未授权文件上传点

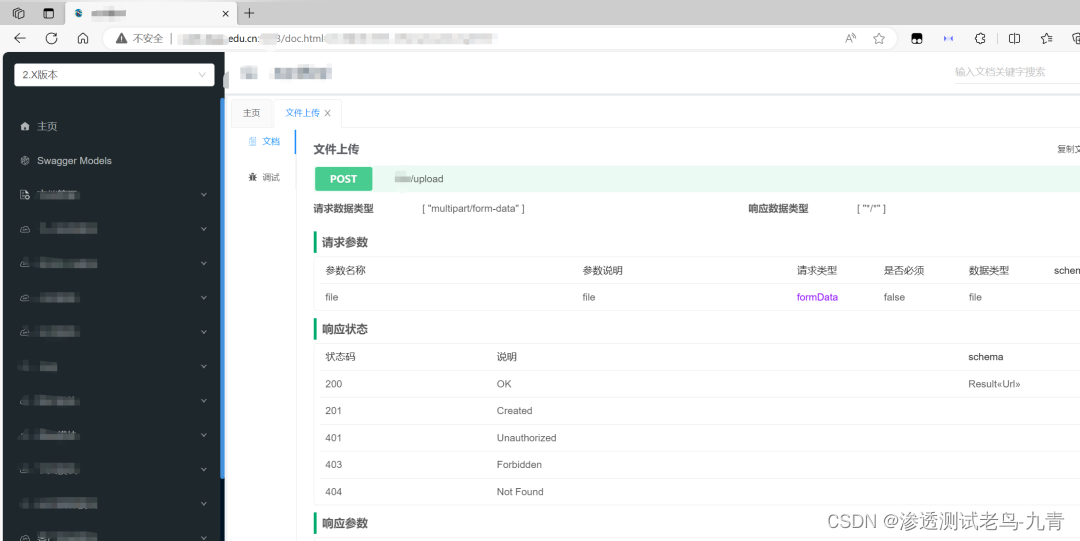

发现资产之后进行接口翻阅,发现一处比较奇怪的接口

内部未发现鉴权参数,点开了调试尝试上传文件 通过上传接口,发现会直接暴露上传后的文件路径

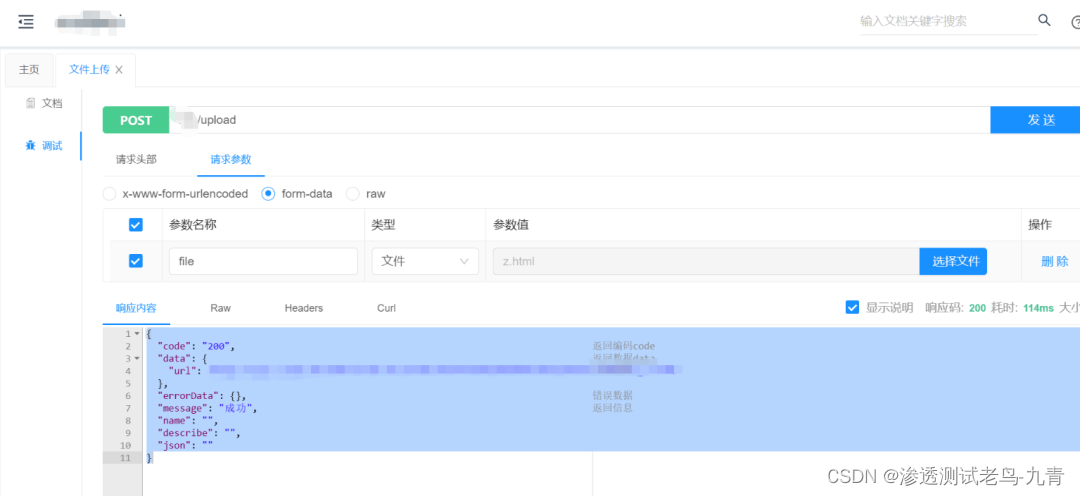

通过上传接口,发现会直接暴露上传后的文件路径

经过测试发现,该接口上传脚本文件后进行访问会变成下载,说明文件类型在上传之后已被修改

因此构造了.html后缀的xss文件

1.

2.

3.alert(1)

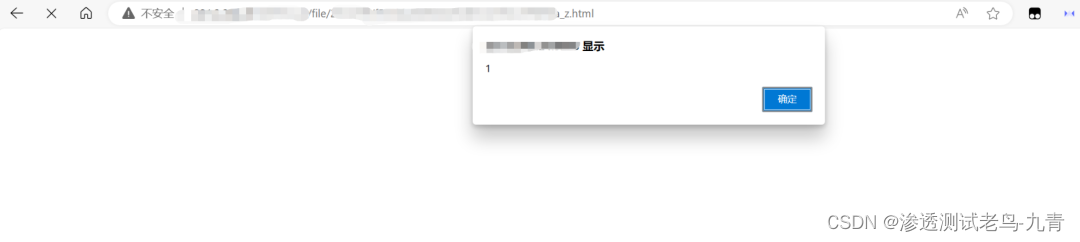

上传后访问路径触发存储xss

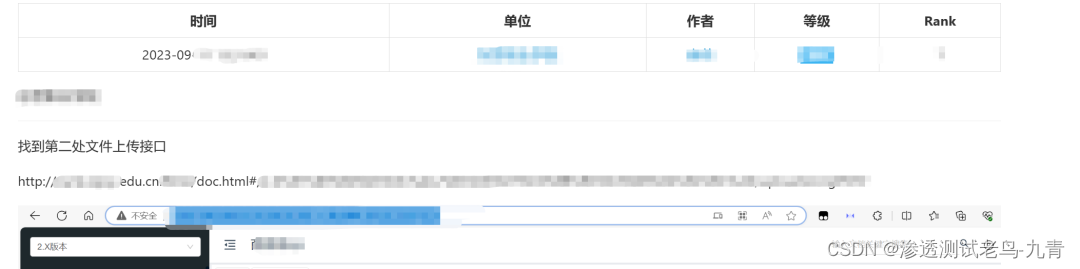

接着搜索C段又找到了几处上传接口

接着搜索C段又找到了几处上传接口

没看够~?欢迎关注!

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌侵权/违法违规的内容,请联系我们,一经查实,本站将立刻删除。

如需转载请保留出处:https://51itzy.com/kjqy/22912.html