1.马男波杰克

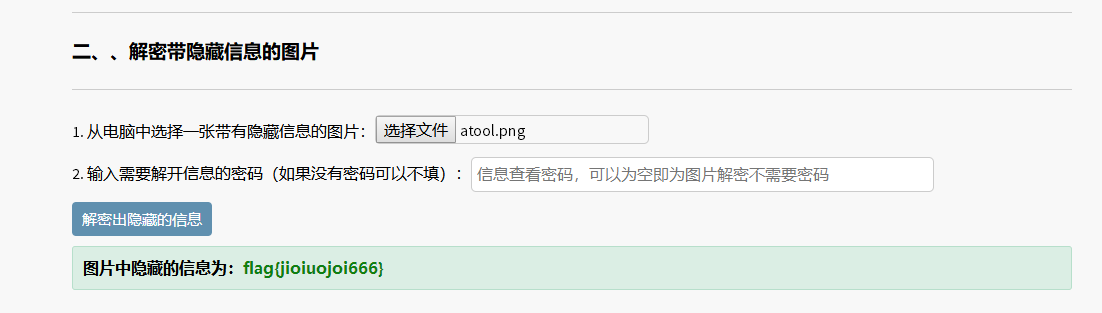

(文件名字为atool)网址:http://www.atool.org/steganography.php

搜一下atool在线工具既能得到flag

2.血小板天下第一可爱

得到的二维码扫一下得到base64密文信息,然后decode

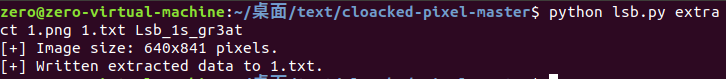

lsb解密脚本下载:https://github.com/cyberinc/cloacked-pixel

在文件下将需要解密的文件放到lsb.py文件下,

得到1.txt文件,内为flag文件,

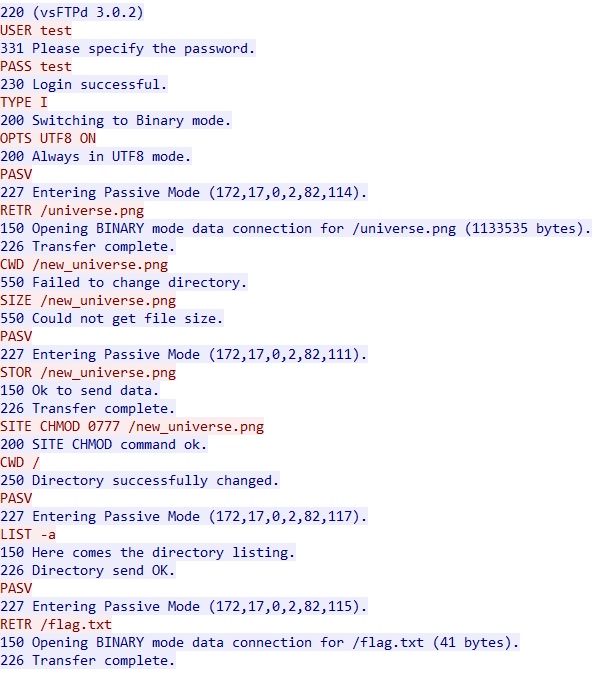

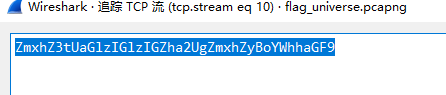

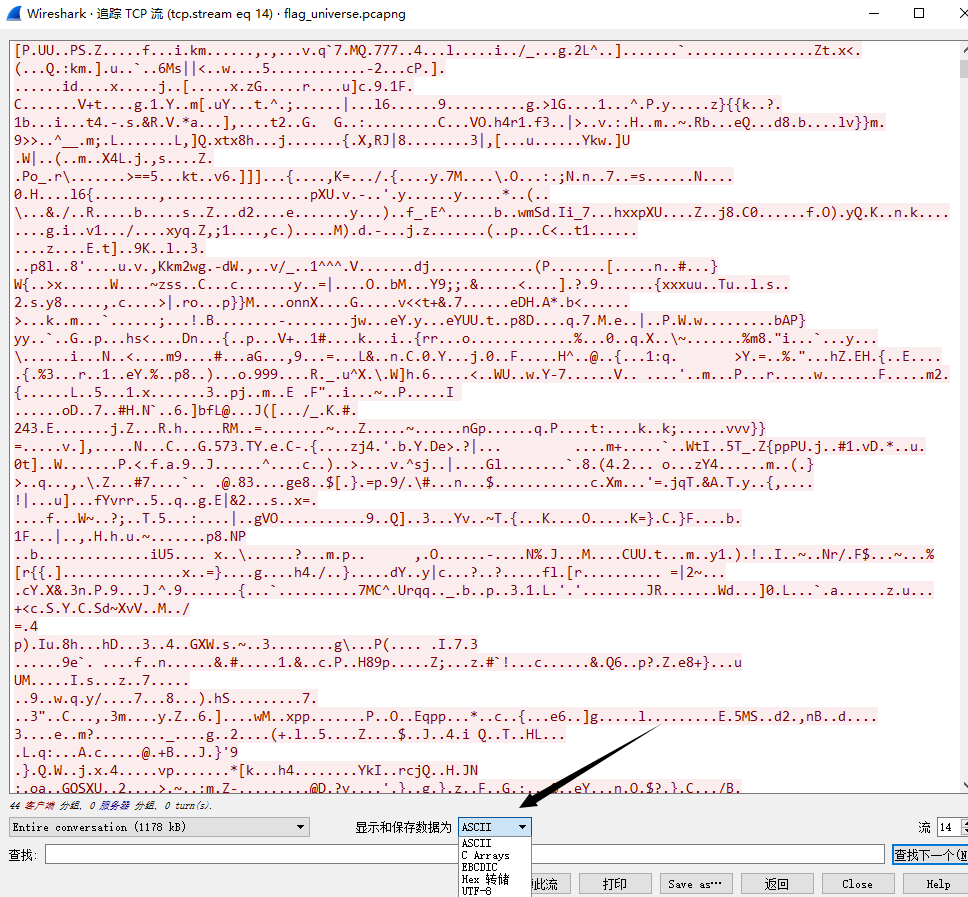

3.flag,university

分析题目给的流量包里的tcp流发现接受了很多university的图片,但是有一张new_university.png,还有一个flag.txt,就知道是假的flag

那么我们去分析new.png这张图片。

在箭头指的地方选择原始数据,然后Save as……保存为一张png格式的图片。

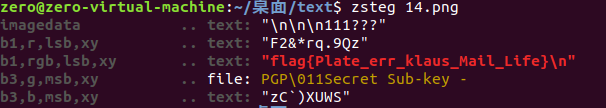

直接用zsteg模块分析,这也是一个lsb的加密方式。

得到flag

安装zsteg模块:

$sudo su

$gem install zsteg

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌侵权/违法违规的内容,请联系我们,一经查实,本站将立刻删除。

如需转载请保留出处:https://51itzy.com/kjqy/43499.html