windows【提权系列】— CVE-2016-7255

漏洞名称

Windows Win32k 权限提权漏洞

漏洞编号

漏洞描述

如果 Windows 内核模式驱动程序无法正确处理内存中对象,则会存在多个特权提升漏洞。成功利用此漏洞的攻击者可以在内核模式下运行任意代码。攻击者可随后安装程序;查看、更改或删除数据;或者创建拥有完全用户权限的新帐户。

攻击者必须先登录系统,然后才能利用这些漏洞。然后攻击者可以运行一个为利用这些漏洞而经特殊设计的应用程序,从而控制受影响的系统。该更新通过更正 Windows 内核模式驱动程序处理内存中对象的方式来解决这些漏洞。

影响版本

Windows Vista SP2 Windows Server 2008 SP2、R2SP1 Windows7 SP1 Windows 8.1 Windows Server 2012 Gold、R2 Windows RT 8.1 Windows10 Gold、1511、1607 Windows Server 2016 讯享网

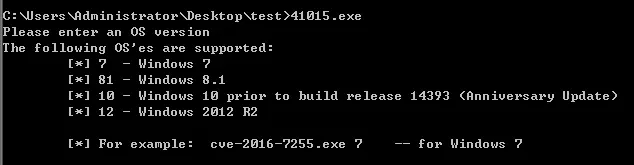

EXP

- b33f大佬提供的ps脚本:

https://github.com/FuzzySecurity/PSKernel-Primitives/tree/master/Sample-Exploits/MS16-135

讯享网

但是,好像有点小bug,如果是powershell.exe -ExecutionPolicy Bypass -file x.ps1这种形式,不管在ps还是cmdline都无法提权,测试环境(win2008r2/win7sp1),只能是Set-ExecutionPolicy RemoteSigned后在ps中直接执行。 - Secwiki收录的二进制文件及源码:

https://github.com/SecWiki/windows-kernel-exploits/tree/master/MS16-135

支持版本中虽然没提server2008,但实际测试也可!我记得win7sp1x64应该和server2008R2使用的是相同内核。

- 注意

上述两个exp均不支持webshell调用,仅用于本地提权。

漏洞补丁

官方补丁地址为:https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2016-7255

涉及补丁编号于版本对照如下:

【安全预警】关于Windows DNS 服务器 远程代码执行漏洞

1 漏洞描述

近日,互联网爆出WindowsDNS 服务器远程代码执行漏洞(CVE-2018-8626)。攻击者利用该漏洞,可在未授权的情况下实现以本地系统账户权限执行任意代码。该漏洞危害程度为高危(High)。目前,厂商针对该漏洞已发布安全补丁。

2 影响范围

受影响版本:

讯享网Windows10 Version 1607 for 32-bit Systems Windows10 Version 1607 for x64-based Systems Windows10 Version 1709 for 32-bit Systems Windows10 Version 1709 for 64-based Systems Windows10 Version 1709 for ARM64-based Systems Windows10 Version 1803 for 32-bit Systems Windows10 Version 1803 for ARM64-based Systems Windows10 Version 1803 for x64-based Systems Windows10 Version 1809 for 32-bit Systems Windows10 Version 1809 for ARM64-based Systems Windows10 Version 1809 for x64-based Systems WindowsServer 2012 R2 WindowsServer 2012 R2 (Server Core installation) WindowsServer 2016 WindowsServer 2016 (Server Core installation) WindowsServer 2019 WindowsServer 2019 (Server Core installation) WindowsServer, version 1709 (Server Core Installation) Windows Server, version 1803 (Server Core Installation)

3 漏洞原理

4 漏洞建议

目前,官方已发布安全补丁,建议用户前往微软官方下载对应的安全补丁:

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2018-8626

参考链接 :

【安全预警】关于Windows DNS 服务器 远程代码执行漏洞 : https://mp.weixin..com/s/8rHHLbML4BFrRWP9bRa6tw

window【提权系列】— CVE-2016-7255 :https://www.jianshu.com/p/b325a

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌侵权/违法违规的内容,请联系我们,一经查实,本站将立刻删除。

如需转载请保留出处:https://51itzy.com/kjqy/27947.html